Fullerton India, una gran institución crediticia de la India, parece haber sido pirateado a principios de abril 2023. Lo confirma el blog Darknet del ransomware LockBit, donde los piratas informáticos enumeraron la empresa, y ahora, más de un mes después, publicó toda la información filtrada.

Fullerton, LockBit – ¿quiénes son??

Compañía de crédito Fullerton India, o en breve Fullerton India, es un Importante compañía crediticia que opera en casi todo el país.. Ofrece una amplia gama de programas de préstamos., dirigido tanto a particulares como a empresas. La empresa tiene casi 700 sucursales en toda la India, lo que le permite llegar incluso a ciudades y pueblos pequeños. Los últimos informes emitidos por la empresa dicen sobre ~2,3 millones de clientes, activos netos de más 2.5 mil millones, y alrededor 13,000 empleados. Estas empresas, bastante grandes y relacionadas con el sector financiero, siempre estuvieron en el alcance de los ciberdelincuentes..

LockBit gang es un grupo de hackers infame, Activo Desde 2019. Ellos pasaron 3 Grandes “épocas” desde entonces, expandir sus operaciones y ofrecer nuevas soluciones para su “producto”. Gang utiliza una forma de operación de ransomware como servicio y ofrece una amplia gama de servicios complementarios a su producto "principal": ransomware. Enfoques específicos utilizados en el diseño de malware, junto con los servicios mencionados, permitir que este malware sea el más rápido entre los utilizados masivamente. Todo eso convirtió a LockBit Gang en el ransomware más exitoso del mercado.: su participación en el total de ataques ha terminado 40%. Parece que en algún momento, decidieron tomarse un descanso de los rescates a empresas estadounidenses y probar algo nuevo.

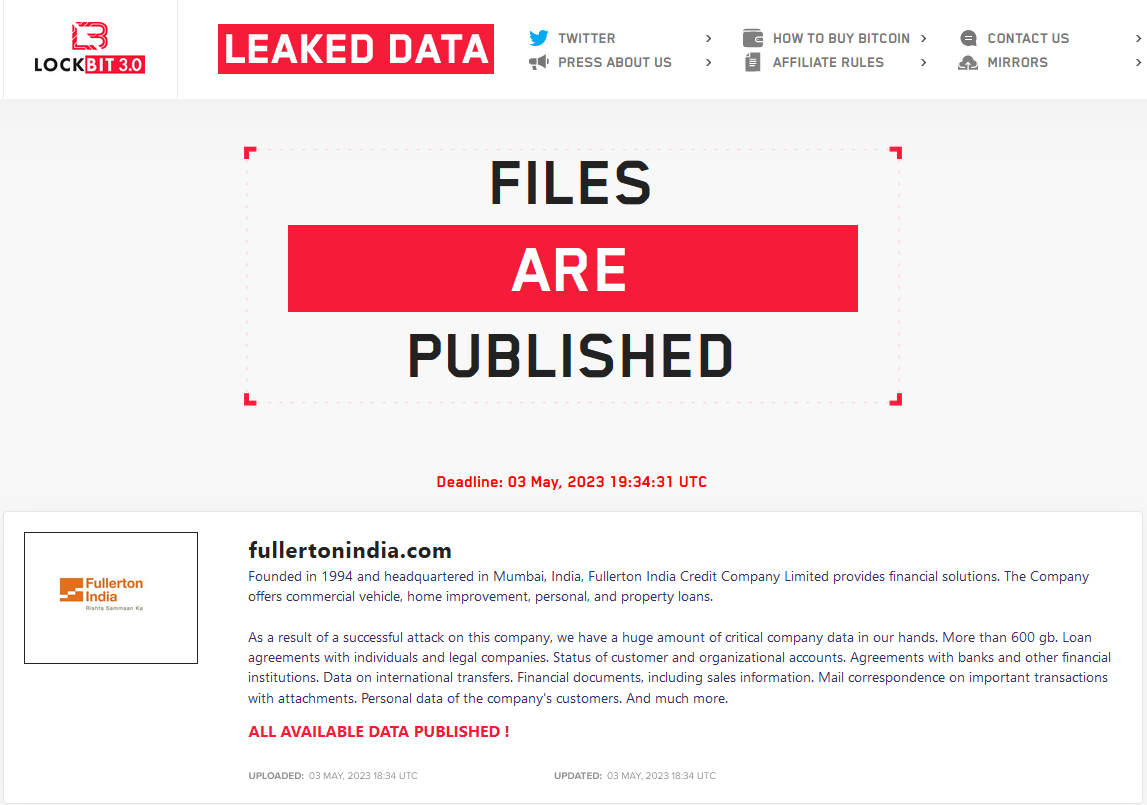

LockBit publica datos filtrados de Fullerton India

El cifrado de archivos no es el único problema creado por los actores de amenazas. Antes de iniciar el proceso de cifrado, ladrones a menudo robar todos los datos que puedan alcanzar. LockBit aplica una herramienta específica que les permite extraer más datos durante períodos de tiempo más cortos. Entonces, Los piratas informáticos piden un rescate adicional; de lo contrario, los datos serán publicados o vendidos al tercero. Esta práctica se conoce como doble extorsión.. BloquearBit, sin embargo, es conocido por aplicar otra forma de presionar a sus víctimas. Además de amenazar con publicar datos, lanzan un ataque DDoS en la red de la víctima, y seguir así hasta que se pague el rescate. No está claro si los piratas informáticos también utilizaron ese truco..

Teniendo en cuenta el Datos disponibles en la Web superficial y oscura., puedo suponer que La infracción exacta ocurrió entre finales de marzo y principios de abril.. El primer plazo se fijó en abril 29, lo que significa que Fullerton figuraba en la lista ~2 semanas antes. Ahora, sin embargo, la fecha final está fijada para mayo 3 – cuatro días después de la fecha anterior. Los piratas informáticos también especificaron que la empresa puede retrasar el plazo por 1.000 dólares al día.. Las matemáticas simples suponen que la empresa ya gastó $4,000, y no está claro si pagaron un rescate por el descifrado de datos. La exigencia de los ciberdelincuentes de evitar la publicación de datos – $3 millones – definitivamente no se paga. Los propios Fullerton informó sobre el ciberataque solo en abril 24.

En la nota presente entre otros datos sobre la empresa atacada, LockBit especifica la cantidad de datos filtrados – 600 gigabytes. También compartieron algunos detalles sobre las categorías de datos disponibles en la filtración.:

¿Qué tan peligrosa es la fuga de Fullerton??

La mayoría de los datos que LockBit tuvo en sus manos están relacionados con las operaciones de la empresa.. De este modo, El principal peligro y daño es para la imagen de la empresa.. Fullerton no es una empresa que cotiza en bolsa, por lo tanto, la información sobre los hacks no puede dañar a nadie debido a la caída del precio de las acciones.. No obstante, Los montos de rescate que normalmente solicita el grupo LockBit son tangibles. De hecho, mucho más tangible que el costo de las mejoras en ciberseguridad. que podrían prevenir los ataques en el futuro.

El riesgo de cualquier ciberataque es el hecho de que Los piratas informáticos pueden echar un vistazo a la arquitectura interna de una empresa.. Considerando las estrechas relaciones entre las bandas de ransomware, especialmente los de Rusia, es lógico suponer que otro grupo de hackers pueda estar interesado en atacar empresas como Fullerton. Y en lugar de hacer una larga investigación para encontrar el punto de entrada, simplemente pueden preguntar a sus “colegas” – y obtener toda la información inmediatamente. Las medidas de seguridad deben tomarse lo más rápido posible, y eso es válido para cualquier incidente de ciberseguridad..

Cómo protegerse contra el ransomware LockBit?

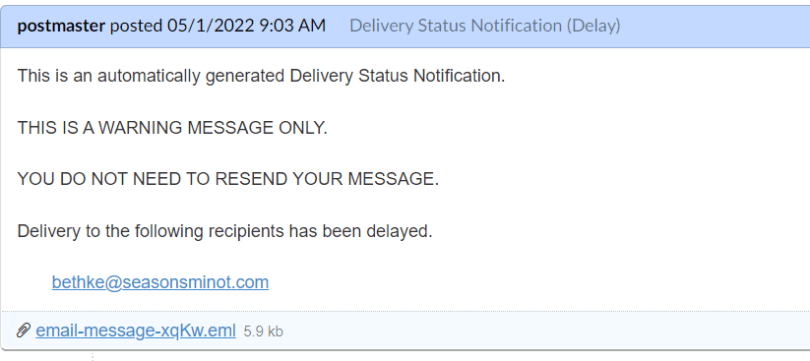

A pesar de tener carga útil avanzada y software auxiliar, LockBit comparte formas de propagación con otros ransomware. El spam por correo electrónico es el rey de la colina, utilizado en más 60% de todos los ciberataques en todo el mundo. Aunque se pueden utilizar enfoques más específicos para objetivos, como RDP exploitation o utilizar otras vulnerabilidades de la red. Protegerse contra ellos requiere un enfoque multidireccional eso es bastante difícil de implementar en un solo paso.

En primer lugar, oriente a su personal sobre los correos electrónicos no deseados. Detectar el correo electrónico falso puede ser obvio para una persona que lo conoce, aunque no todas las personas saben cómo hacer eso. La forma más sencilla de descubrir el fraude es comprobar la dirección de correo electrónico; será diferente de la auténtica.. Aún, Hubo casos en los que los piratas informáticos utilizaron correos electrónicos comerciales comprometidos para realizar más ataques.. Por esta razón, Recomiendo echar un vistazo a un artículo dedicado sobre el phishing por correo electrónico y las formas de reconocerlo..

Contrarrestar las brechas en la red requiere el uso de software específico. El enfoque pasivo es posible, aunque mucho menos eficaz que el uso de soluciones de software proactivas.. Este último, de hecho, están representadas como sistemas de Detección y Respuesta de Red. Combinan propiedades de monitores de red., cortafuegos y (parcialmente) programas antimalware, ofreciendo un escudo seguro en toda la red.

Adhiérase a las últimas noticias sobre vulnerabilidades. La seguridad de primer nivel sólo es posible en un entorno difícil de explotar. Cuando los investigadores de ciberseguridad descubrir vulnerabilidades, o los piratas informáticos utilizan uno nuevo en la naturaleza, se recomienda encontrar y corregir estas infracciones. Considere tener varios blogs de ciberseguridad en un acceso rápido, y también los números de sus proveedores de software.. Nada te salva más que una reacción rápida.