Un informe reciente de investigadores de Avast identificó un malware antiguo llamado GuptiMiner.. Utiliza el mecanismo de actualización del antivirus eScan para sigilosamente inyectar puertas traseras y programas de minería de criptomonedas en usuarios’ sistemas informáticos y grandes redes corporativas. Esta es una prueba más de que los ciberdelincuentes están adaptando sus técnicas para eludir las medidas de seguridad modernas.. Veamos la situación.

Descubrimiento de campaña y GuptiMiner

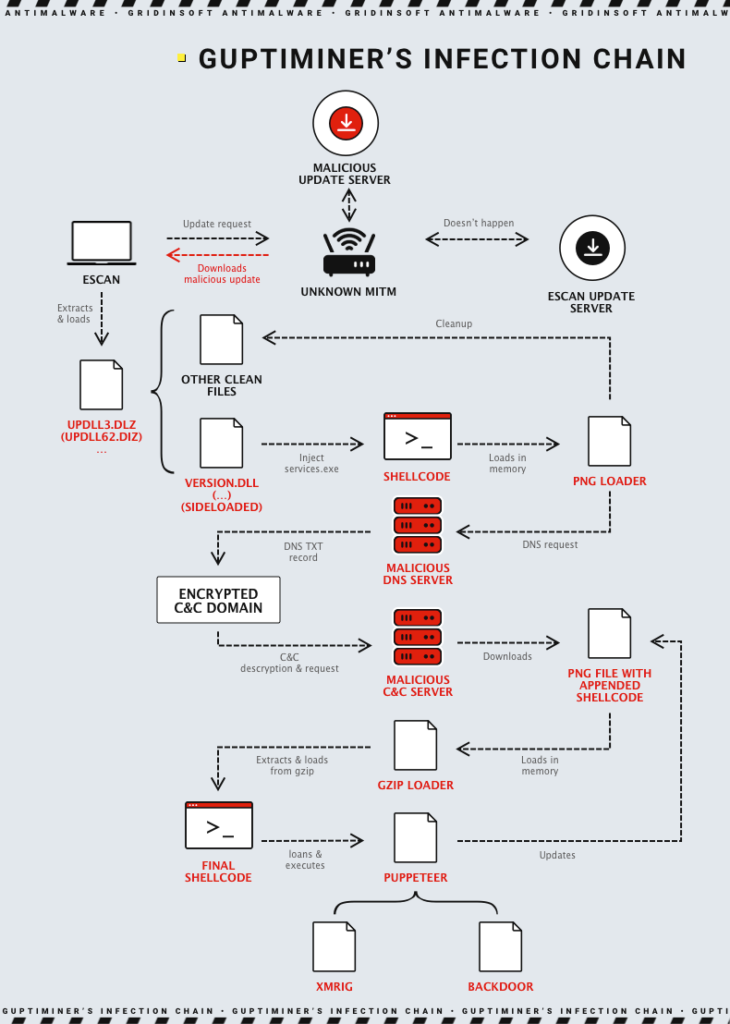

Los especialistas de Avast analizaron la actividad. del malware GuptiMiner activo desde 2018. GuptiMiner es un sofisticado malware que tiene como objetivo difundir puertas traseras y realizar criptominería oculta en redes corporativas.. El malware utiliza una cadena de infección de varias etapas.. Comienza secuestrando actualizaciones de software antivirus. a través del intermediario (MitM) ataques. Esto permite a los atacantes sustituir actualizaciones legítimas por otras maliciosas..

Avast informó a eScan y a India CERT de la vulnerabilidad encontrada, que fue parcheado exitosamente en julio 31, 2023. Sin embargo, ya que los usuarios rara vez instalan más de un antivirus, esto limita la capacidad de detectar y analizar el alcance completo de las actividades de GuptiMiner.

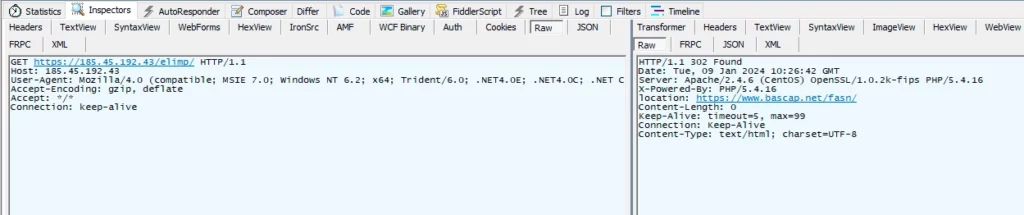

Este malware utiliza una cadena de infección compleja. El ataque comienza interceptando las actualizaciones del antivirus eScan. El programa de actualización se descarga del servidor., pero en su camino hay un atacante que lo sustituye por uno malicioso. Próximo, eScan descomprime y descarga el paquete, iniciar una cadena de infección utilizando una DLL. Esta DLL permite que el virus controle descargas adicionales. y ejecución de código.

Próximo, GuptiMiner utiliza una técnica de descarga para inyectar código malicioso en procesos confiables, lo que permite que el programa permanezca invisible para los sistemas antivirus. El malware también se comunica con dispositivos remotos. comando y control (C2) servidores para recibir comandos y actualizaciones. Esto permite a los atacantes controlar los sistemas infectados., ejecutar procesos maliciosos adicionales, o realizar minería de criptomonedas.

¿Cómo funciona GuptiMiner??

El análisis de GuptiMiner reveló que el malware utilizó una variedad de técnicas sofisticadas para instalarse y ocultar su presencia en el sistema.. Las técnicas clave incluyeron la descarga de DLL, modificando archivos del sistema, y el uso de firmas digitales falsificadas para simular legitimidad.

También, Uno de los rasgos característicos de GuptiMiner es su capacidad para modularizar infecciones.. Esto incluye realizar consultas DNS a los servidores DNS del atacante y extraer datos útiles de imágenes de apariencia inocente. Además de su funcionalidad principal de instalando puertas traseras, GuptiMiner difunde inesperadamente el minero XMRig utilizado para extraer la criptomoneda Monero.

El proceso de asignación dinámica de subprocesos de minería para XMRig:

xmrig_shellcode_copy_ = xmrig_shellcode_copy;

num_cores_ = num_cores;

dword_140020908 = 25;

xmrig_shellcode_copy-›max_cpu_usage = '53';

xmrig_shellcode_copy_->threads = '1';

if (num_cores_ >= 6)

xmrig_shellcode_copy_-›threads = '2';

if ( num_cores_ >= 8 )

xmrig_shellcode_copy_->threads = '3';

El malware ha sido identificado como potencialmente vinculado a Kimsuky., un destacado grupo de hackers norcoreano. Esto indica un posible patrocinio estatal y un alto grado de organización de los ataques.. Antes, Los hackers norcoreanos mostraron cierto grado de interés en adquirir criptomonedas. Así que, esto no debería ser una gran sorpresa.

Dos tipos diferentes de puertas traseras

Mientras analizamos el malware GuptiMiner, Los investigadores identificaron dos diferentes tipos de puertas traseras. Ambos tipos de puertas traseras fueron diseñados para funcionar como parte de una campaña a gran escala y bien planificada.. Pero cada uno fue diseñado para realizar tareas específicas en redes corporativas infectadas..

- El primer tipo de puerta trasera es una versión modificada de PuTTY Link, que se utiliza para escanear PYMES en la red local. Esta puerta trasera permite el movimiento lateral. (propagación horizontal de malware dentro de la red) a acceder a sistemas potencialmente vulnerables ejecutando Windows 7 y servidor de windows 2008. Esto facilita la explotación de vulnerabilidades en sistemas operativos heredados..

- El segundo tipo de puerta trasera es multifuncional y modular.. Acepta comandos del atacante para instalar módulos adicionales y se especializa en encontrar y robar claves privadas almacenadas localmente y billeteras de criptomonedas. Este enfoque permite a los atacantes monitorear los sistemas infectados durante largos períodos de tiempo y activar funciones maliciosas adicionales si es necesario..