¿Have you heard of Pegasus? es un tipo de estafa por correo electrónico dirigido a personas de todo el mundo, amenazando con revelar información comprometedora. Para prevenir esto, el mensaje de correo electrónico solicita pagar el rescate en una billetera Bitcoin. De hecho, Todas las afirmaciones en el mensaje son completas y absolutas mentiras, y toda la estafa se basa exclusivamente en la ingeniería social.

Las estafas por correo electrónico se han convertido en un tipo de ataque cada vez más popular a particulares, relacionado con el desconocimiento de los usuarios sobre cómo funciona el malware. "¿Has oído hablar de Pegasus?" hace exactamente esto: asusta al usuario con el nombre de un software espía conocido, haciéndoles creer que las amenazas son reales. en esta publicación, Explicaré cada elemento de esta estafa, así que la próxima vez lo reconocerás inmediatamente.

¿Have you heard of Pegasus? Estafa por correo electrónico?

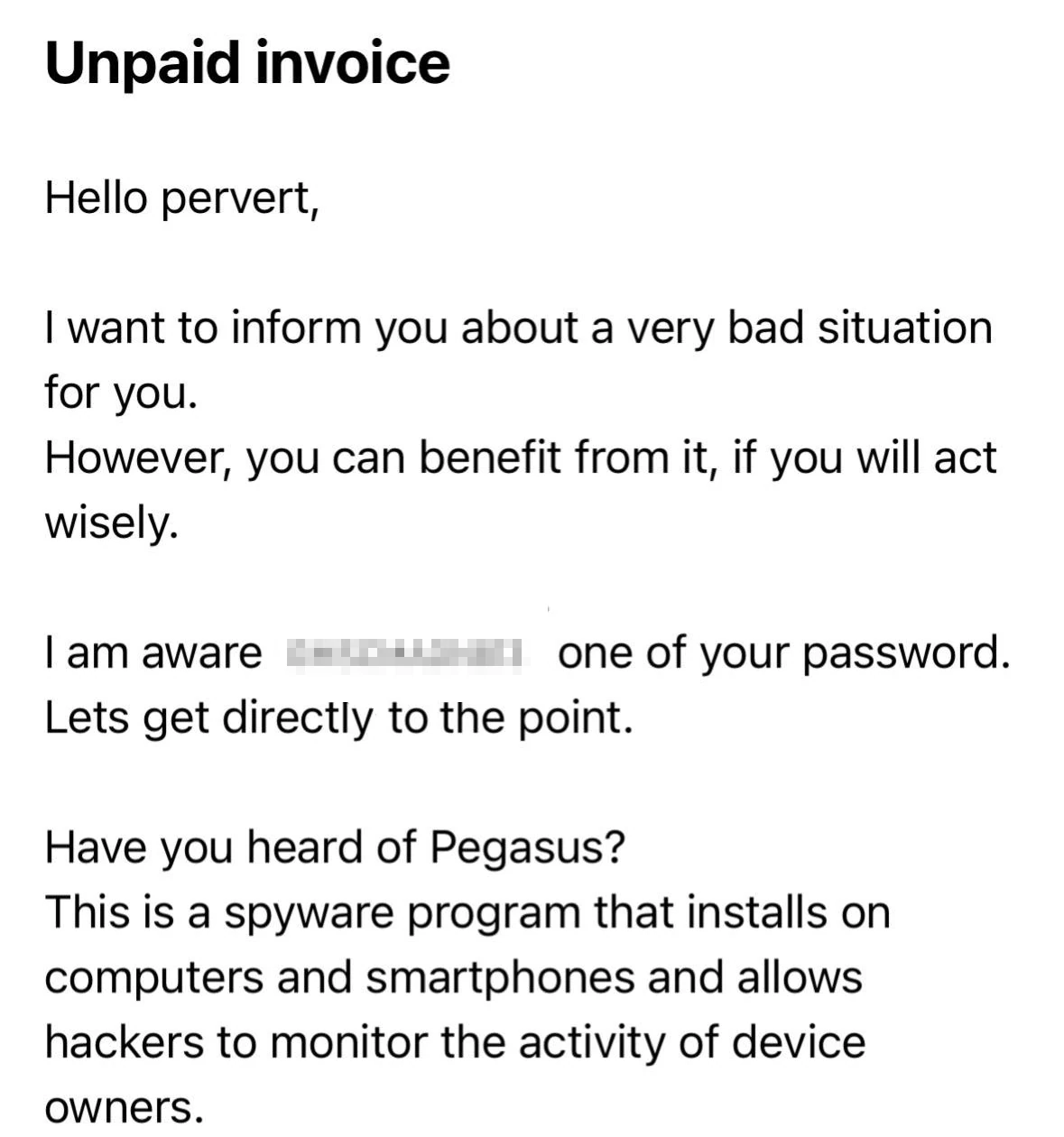

¿Have you heard of Pegasus? estafa es un nombre común para mensajes de correo electrónico que contienen un texto que afirma poseer fotografías y videos comprometedores del usuario.. El texto del mensaje puede diferir., pero siempre contiene menciones de Pegasus spyware. Una de las últimas variantes de texto (desde principios de junio 2024) es el siguiente:

El texto sigue un patrón bastante estricto: comienzo, donde se presenta el estafador como un hacker profesional. Dicen tener fotos o videos explícitos de usted viendo contenido para adultos, y amenaza con publicarlo a todos los contactos que tienes en tu directorio telefónico. Tener un acceso tan completo se explica instalando el software espía Pegasus en todos los dispositivos del usuario.

En algunos casos, el autor agrega una o dos contraseñas que realmente podrías haber usado en el pasado. Éste, aunque es pura manipulación, hace que el correo electrónico fraudulento sea mucho más convincente. Después de eso, el estafador pasa al plato principal de la estafa: exigir enviar dinero (generalmente alrededor $1000-$1500) a un dirección BTC especificada.

Como he mencionado al principio, todos los reclamos son mentiras y manipulación, llamado para asustar al usuario y hacerle creer que el ataque es real. Este miedo, a su vez, hace que la víctima sea obediente y la obliga a seguir las instrucciones para pagar el rescate. Sin embargo, una mirada más cercana a casi todos los elementos, especialmente para un usuario experto en tecnología, revela que el mensaje está lleno de afirmaciones cuestionables. Superemos esta estafa, de arriba hacia abajo, para ver qué está mal exactamente.

¿Have you heard of Pegasus? Análisis de estafas

Comenzamos con la introducción, donde el presunto hacker llama pervertida a la víctima y afirma “una situación muy mala” para la victima. Luego inmediatamente afirman haber usado el software espía Pegasus en todos los dispositivos de la víctima, Diciendo que “Funciona bien en Android, iOS, y ventanas”. Y ahí es donde surge la primera cuestión.

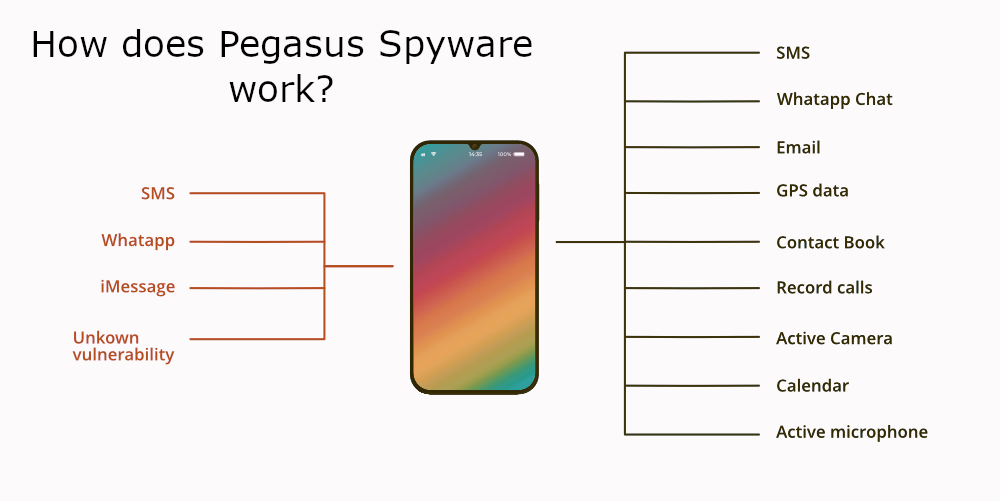

Pegasus es un verdadero software espía, uno de grado militar, desarrollado por NSO Group, con sede en Israel. Es una herramienta realmente poderosa, pero la cuestión es que sólo funciona en iOS y Android, y tiene problemas de estabilidad con este último. Windows nunca estuvo dentro del alcance de este malware, y de hecho nunca fue el objetivo de los productos NSO.

Una cosa más es que Pegaso no está a la venta para todos. El desarrollador comercializa su solución sólo a los gobiernos, Y sólo después de un largo regateo sobre los ámbitos de aplicación. Hubo – y hay – bastantes ofertas de Pegasus a la venta en la Darknet, pero todos y cada uno de ellos hasta la fecha parecen ser falsos.

Modo de infección cuestionable & Momento

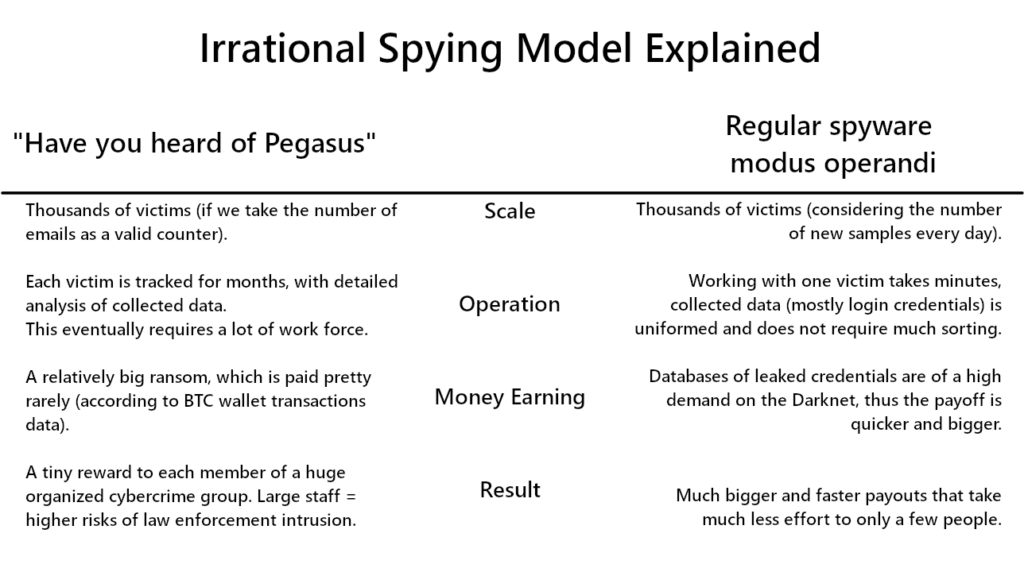

El cuerpo del correo electrónico continúa con el reclamo de espiar a la víctima durante unos meses, y toda la infección se producía a través de enlaces sospechosos en Internet.. Esto es sólo una doble carga de tonterías. Espiar a una persona específica durante bastante tiempo – bueno, la gente conoce esto como acecho, pero nadie hace esto a escala industrial. Teniendo en cuenta la cantidad de estos correos electrónicos, deberían estar atacando a miles de personas, pero ganar dinero como lo hacen ellos es simplemente contraproducente. Al vender just the credentials, sin tener que recopilar materiales gráficos explícitos durante meses, podrían conseguir más dinero y mucho más rápido.

Aparte de la estrategia de perder el tiempo, el vector de infección también es muy extraño. Por "enlaces en Internet", lo más probable es que el hacker se refiriera a la implementación de malware mediante la explotación de las vulnerabilidades del navegador web. Y si bien es algo real, Una vez más es contraproducente infectar a usuarios individuales de una manera tan engañosa. Creando un código de explotación Por lo general, supone apuntar a una víctima específica. (o un grupo pequeño), y es tiempo- o consumir dinero independientemente. Una vez más, la cantidad de "víctimas" que envían significa perder demasiado tiempo y esfuerzo en crear exploits. Y teniendo en cuenta que la mayoría de los navegadores web hoy en día tienen actualizaciones automáticas, es difícil encontrar una víctima con una vulnerabilidad sin parchear.

En general, ambos elementos parecen irrazonablemente complicados, y simplemente no es así como suelen funcionar los ataques de malware.

Reclamaciones ciegas & Amenazas

El mensaje nos lleva además a la parte en la que el hacker afirma poseer las grabaciones de la víctima en circunstancias realmente embarazosas, específicamente mientras miras videos para adultos. Que es peor, al menos si creemos en lo que dice la carta, El género de dichos videos para adultos es comprometedor y habla de la perversión de la víctima sobre el tema. Y aquí hay una señal de una estafa.: no hay ni una sola mención de nada específico. Los actores de amenazas escriben el texto para dirigirse a una audiencia amplia. No tener información específica sobre la víctima, Intentan que el cuerpo del mensaje sea adecuado para cualquier caso posible.

La principal amenaza aquí es enviar dichos materiales comprometedores a todos los contactos de la guía telefónica, de todas las maneras posibles. Pozo, no hay nada imposible en eso, pero todos estos materiales comprometedores son hoy en día demasiado fáciles de refutar. diciendo que es una falsificación generada por IA. Seguro, Sigue siendo poco agradable tener que poner excusas ante todos tus amigos y colegas, pero eso ni siquiera se acerca al fin del mundo prometido por el “hacker”.

Truco con tu contraseña

Anteriormente mencioné que el estafador que envía el mensaje puede ocasionalmente agregar una contraseña que la víctima realmente usó con una de las cuentas. Esto tiene un efecto excepcionalmente aterrador, hacer que la carta parezca genuina a los ojos del usuario. Sin embargo, no hay razón para entrar en pánico.

Verás, no es difícil conseguir la contraseña antigua de alguien. Las fugas de credenciales ocurren con bastante frecuencia, generalmente después de una empresa, sitio web u organización es hackeado. Luego se venden enormes cantidades de credenciales recopiladas en Darknet, con muestras de prueba gratuitas con cientos de entradas. Si el actor fraudulento se toma en serio la estafa, pueden conseguir una base de datos paga que cubrirá muchas más víctimas potenciales.

Si lees las noticias sobre los últimos hacks, o simplemente siga las reglas básicas de ciberseguridad y cambie sus contraseñas una vez cada 2-3 meses, entonces estas filtraciones no representan ninguna amenaza para usted. Cuando se agregan todos los datos, vendido, y el estafador envía un correo electrónico fraudulento, esa contraseña filtrada se vuelve irrelevante.

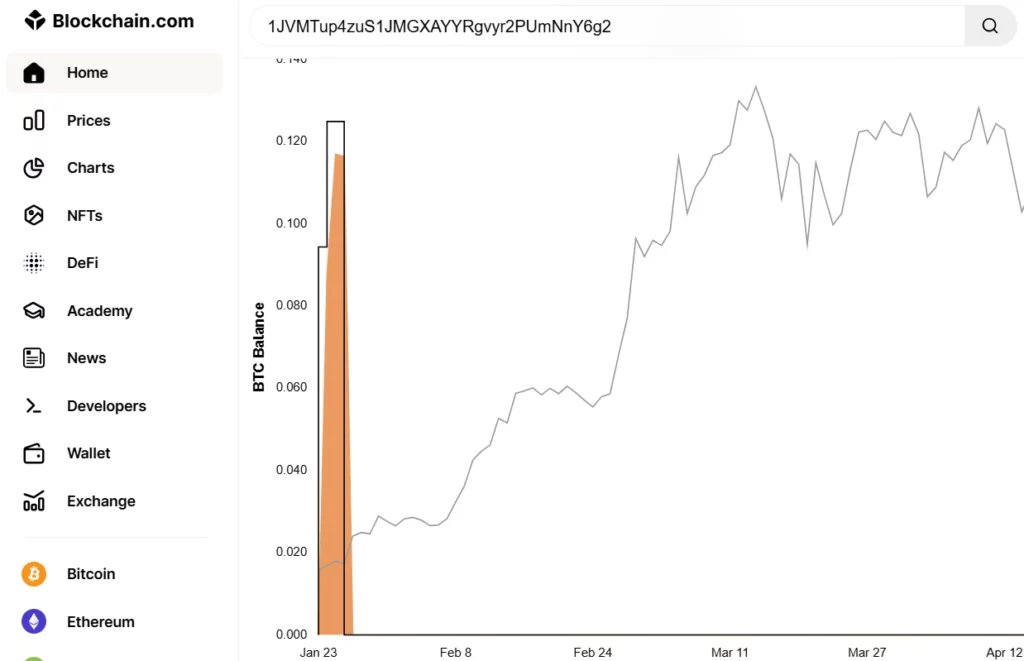

Demanda de rescate & Advertencias

Como esta parte es la culminación de una estafa, no esta pasando mucho, y por eso es difícil que un estafador cometa un error. Ellos demandan pagando desde cualquier lugar $1000 a $1500 para evitar la filtración de todo el contenido explícito antes mencionado, especificando una dirección Bitcoin como método de pago. También, normalmente hay una fecha límite de 48 horas, que cuenta desde el momento en que se abre el correo electrónico. Obviamente, para tal caso de uso, registran una billetera BTC desechable, para que las fuerzas del orden no tengan una pista persistente.

Normalmente para cualquier estafa, Los fraudes le protegen contra cualquier paso fuera de la carretera., como contactar a la policía, restablecer dispositivos o recuperarlos. Si bien los dos últimos son más o menos comprensibles, el primero es otra señal más de una estafa. El “hacker” intenta cortar cualquier conexión con la estafa tan pronto como la víctima recibe el mensaje. Sin confirmación de pago, sin epílogo – simplemente desaparece. Si tienen tanta confianza en su anonimato, ¿Por qué no pueden contactarlos para confirmar que el trato está cerrado? Un punto más de incertidumbre aquí.

¿Cómo has oído hablar de las estafas de Pegasus??

La clave de cómo funciona la estafa ¿Has oído hablar de Pegasus? es ingenieria social. La cantidad de errores técnicos y la inconsistencia lógica se deben a la falta de conocimiento de la gente sobre cómo funciona el malware. Sin embargo, Los puntos a seguir se eligen de forma bastante profesional.. Estos son los métodos de ingeniería social que utilizan los estafadores en esta estafa.

Pretendiendo comprometer la privacidad

Uno de los mayores temores de cualquier ser humano es que sus secretos sean revelados.. Independientemente de si se trata de con qué peluche prefieren dormir o de qué categoría de vídeos para adultos prefieren, esto siempre infunde una sensación de inseguridad o incluso vulnerabilidad. Éste, a su vez, Hace que la víctima sea obediente a cualquiera de las instrucciones adicionales., pago de rescate en particular.

Apelando al profesionalismo

Un paso más para hacer creer a la víctima que lo que se dice en el correo electrónico es real son las apelaciones a un software espía mundialmente conocido. Pegaso adquirió bastante mala fama entre la gente, a pesar de ser poco utilizado e inaccesible para los hackers de sombrero negro. Los dos últimos hechos, sin embargo, no son realmente conocidos por una amplia audiencia, por lo tanto, el tropo "Estoy usando Pegasus" parece cierto.

Amenazas de humillación

Lo clave que hace el hacker son amenazas de humillación pública, una posibilidad que, en realidad, hace que el compromiso de la privacidad sea una ocasión tan aterradora. Esto finalmente empuja a la víctima a dar un paso obvio: pagar el rescate. Eso es exactamente lo que quiere el estafador, y una persona asustada se apresura a obedecer.

Escanee su computadora en busca de malware

Aunque el correo electrónico descrito es una completa estafa, Todavía existe la posibilidad de que haya algo presente en el sistema. No es algo relacionado con el estafador, pero posiblemente algo que haya filtrado tu contraseña antes. Por esta razón, Recomiendo escanear el sistema con GridinSoft Anti-Malware. Su sistema de detección multicomponente encontrará y eliminará cualquier programa malicioso presente en la computadora.