El ransomware se considera, con razón, uno de los tipos de malware más peligrosos.. Ataca a particulares y empresas, creando un desorden en sus archivos y paralizando su trabajo. Y aun siendo un malware tan devastador, se las arregla para tener sus propios favoritos. Echemos un vistazo a los ataques de ransomware más notorios que jamás hayan ocurrido.

¿Qué es el ransomware??

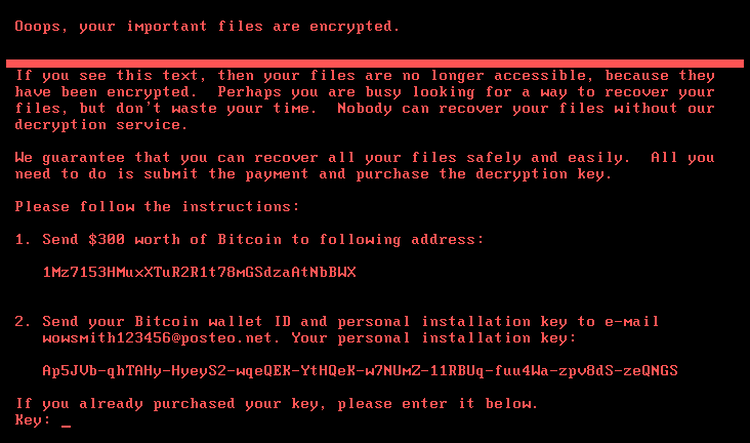

Si no está completamente familiarizado con este tipo de malware, déjame recordartelo. Secuestro de datos es software malicioso que tiene como objetivo cifrar los archivos dentro del sistema atacado. Una vez terminado su trabajo, notifica al usuario sobre lo sucedido con numerosas notas de rescate, ventanas emergentes o similares. Estas notas también contienen información sobre las formas de pagar el rescate.. Una forma común de hacerlo es pagar en criptomonedas enviándolas a una billetera designada.. Las sumas varían según el objetivo.: los individuos suelen pagar $500-1000, mientras que el rescate promedio para las corporaciones esta alrededor $150,000.

El ransomware no aparece de la nada; es creado por hackers expertos que hacen lo mejor que pueden para hacer que el cifrado sea irrompible, y el malware exacto – indetectable. Bajo esas condiciones, Los que crean ransomware rara vez hacen el trabajo sucio, exactamente, distribuyéndolo a las víctimas. Ellos conceden esta tarea a otros ciberdelincuentes, que compran lo maligno y lo manejan como quieren. Además de pagar por el “producto”, Los afiliados comprometen pagos por cada ataque exitoso: una parte del rescate que reciben.. Esta forma se llama “ransomware-como-servicio”, o RaaS. No hace falta decir que la mayoría de los riesgos relacionados con posibles acusaciones y detenciones también recaen sobre las cabezas de los afiliados.. El ransomware parece dar origen a un ciberdelito perfectamente organizado, donde circulan millones de dólares cada mes.

Ataques de ransomware notorios que debes conocer

¿Qué se puede llamar un ataque de ransomware digno de atención?? Desde la perspectiva de una víctima atacada o de una empresa, sus casos son tan importantes como cualquier otro. Pero si lo miramos desde una escala mayor, la mayoría de los casos serán más o menos iguales.. Aquí, Revisaremos los ataques de ransomware que se convirtió en un fenómeno mundial y apareció en los titulares de los periódicos.

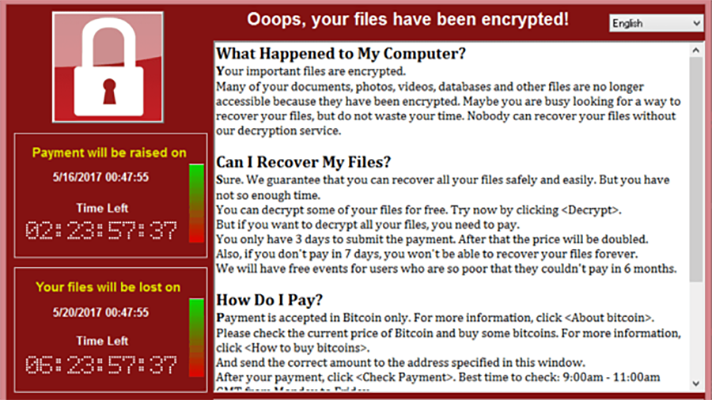

Ataque de ransomware WannaCry

Activo: 12-15mayo 2017.

Daño: ~200.000 ordenadores en todo el mundo; Pérdidas ociosas de miles de millones de dólares

Rescate: Total de $130,634 (327 pagos)

WannaCry es posiblemente el ataque más conocido entre los que han ocurrido jamás.. Algunos dicen que fue el primer ataque que convirtió al ransomware en un peligro real a los ojos de quienes se enteraron de él.. Un brote ocurrido en mayo 2017 tocado 150,000 máquinas el primer día. Generalmente apuntaba a corporaciones en Rusia, Ucrania, India y Taiwán. En el segundo día, Los analistas de seguridad encontraron una manera de suspender la ejecución del malware y hacer que se autodestruya.. Eso restringió seriamente la propagación y fijó el contador de víctimas en alrededor de 200,000. La investigación posterior al ataque muestra que los actores clave de la amenaza son dos ciudadanos norcoreanos. Usaron the EternalBlue exploit para implementar ransomware. El grupo norcoreano de cibercrimen Lazarus – el único en este país – no se atribuyó la responsabilidad.

Ataque Locky Ransomware

Activo: 2016-2017

Daño: hasta 1 millones de computadoras

Rescate: 0,5-1 bitcóin ($275-450)

El brote del ransomware Locky tuvo una duración prolongada. Desde el comienzo de 2016, ha estado entregando su primera versión, usando la botnet Necurs. Esta red residía tanto en computadoras de un solo usuario como en las ubicadas en corporaciones. Originalmente, El malware se propagó a través del clásico spam de correo electrónico, con un documento de Office. that contains malicious macros attached. Alrededor de junio 2016, La botnet se cerró debido a un fallo en el centro de mando.. Pero poco después todo volvió a la normalidad. con spam aún más intensivo. Además de casi cesar su actividad a finales de 2017, todavía aparece aquí y allá, sin ningun sistema.

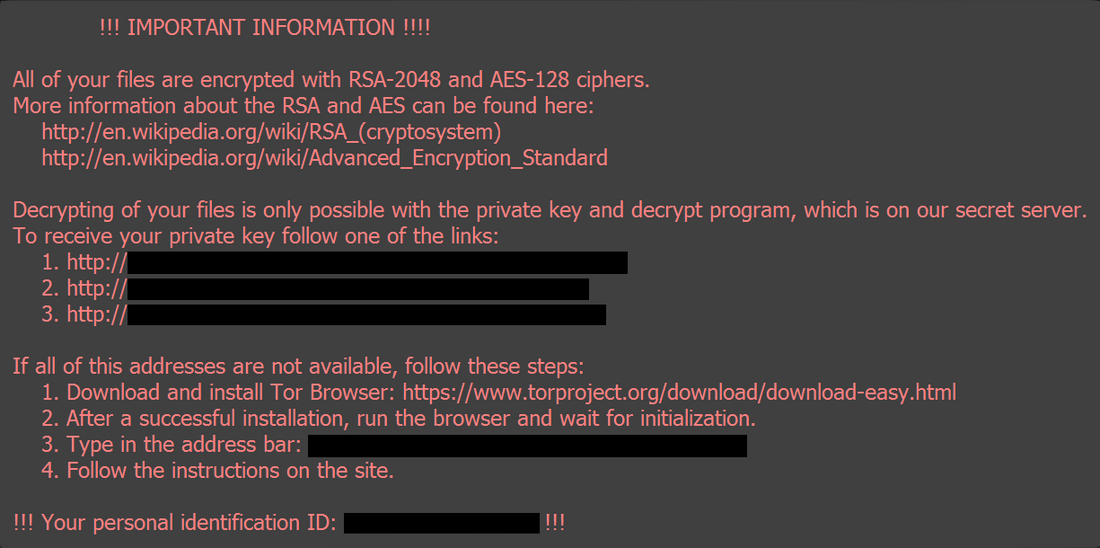

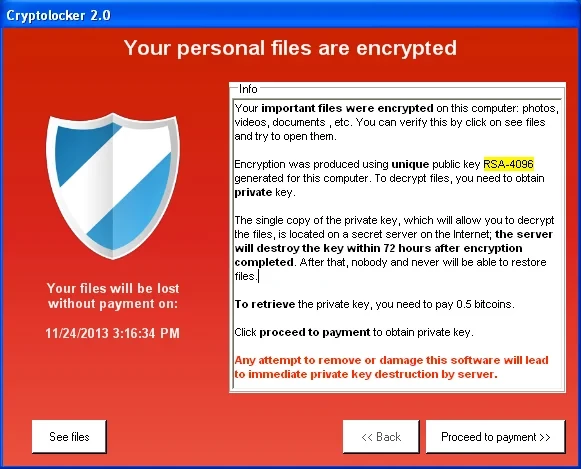

Ataque de malware Cryptolocker

Activo: Septiembre 2013 – Puede 2014

Daño: alrededor 70,000 máquinas, 42,928 BTC pagado

Rescate: $400 (en bitcóin)

Cryptolocker parece ser uno de los primeros casos de un ataque de ransomware a gran escala. Después del lío creado por las modificaciones a las leyes de regulación bancaria, Los piratas informáticos se vieron obligados a buscar otra forma de pago., y las criptomonedas eran la mejor opción. La distribución de este malware generalmente se basaba en archivos adjuntos de correo electrónico maliciosos y extensiones que duplicaban. Las víctimas recibían un archivo ZIP, que contenía lo que parecía un archivo PDF. De hecho, era un expediente ejecutivo con una extensión .pdf.exe, y un icono de archivo PDF adjunto. El ransomware Cryptolocker también se destaca por el aumento de la suma del rescate si las víctimas no pagan dentro del plazo 72 horas. En 2014, apareció una herramienta de descifrado gratuita, haciendo que este malware sea inútil.

Petya/NotPetya

Activo: Junio 2017

Daño: $10 miles de millones de pérdidas

Rescate: $300

Los analistas detectaron las primeras muestras de este ransomware en marzo 2016, pero su estreno ocurrió en junio del año siguiente.. Este ataque es Se considera que tiene motivaciones políticas., ya que los hackers que gestionaron el ataque son de Rusia, y El país que más sufrió fue Ucrania. (encima 80% del total de presentaciones). Además, El ataque ocurrió al final del día de la Constitución de Ucrania, un típico Acto ruso para “estropear la celebración”. Aún, Varios países europeos también informaron del ataque.. La implementación de malware se realizó a través de la puerta trasera en el software de preparación de impuestos M.E.Doc, ampliamente utilizado en empresas ucranianas. Según los informes, el ataque fue preparado por el grupo de hackers ruso Sandworm., sin embargo, niegan todas las culpas.

Grupo Conti Ransomware

Activo: Tarde 2019 – Marzo 2022

Daño: encima 1000 empresas pirateadas

Rescate: promedio 110,000$, alcanzando su punto máximo en $25 millón

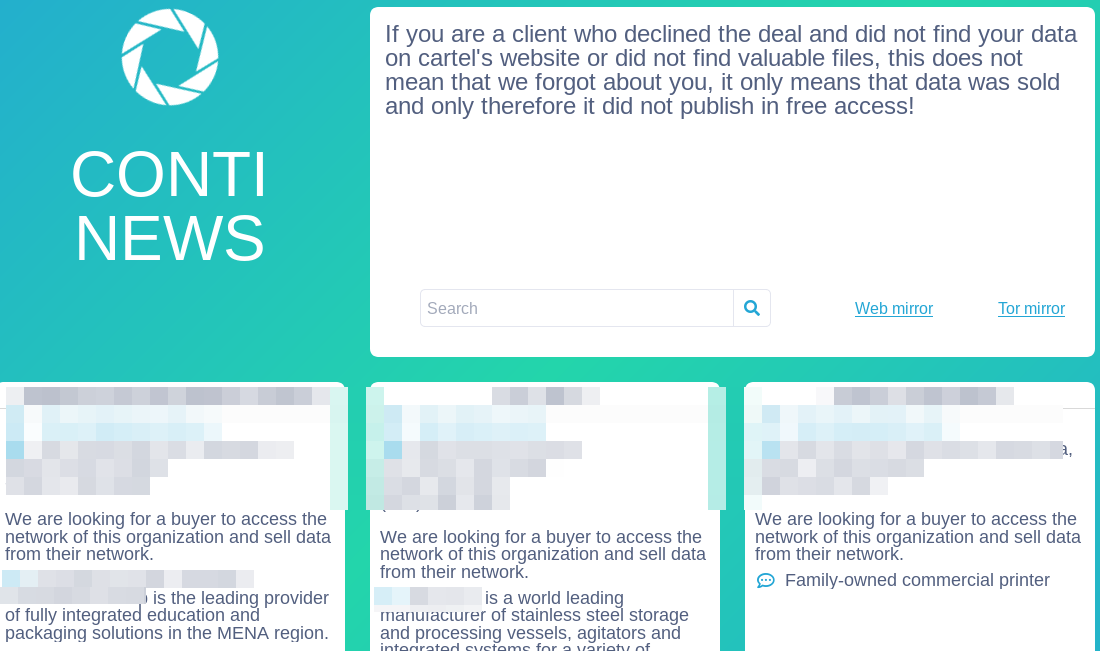

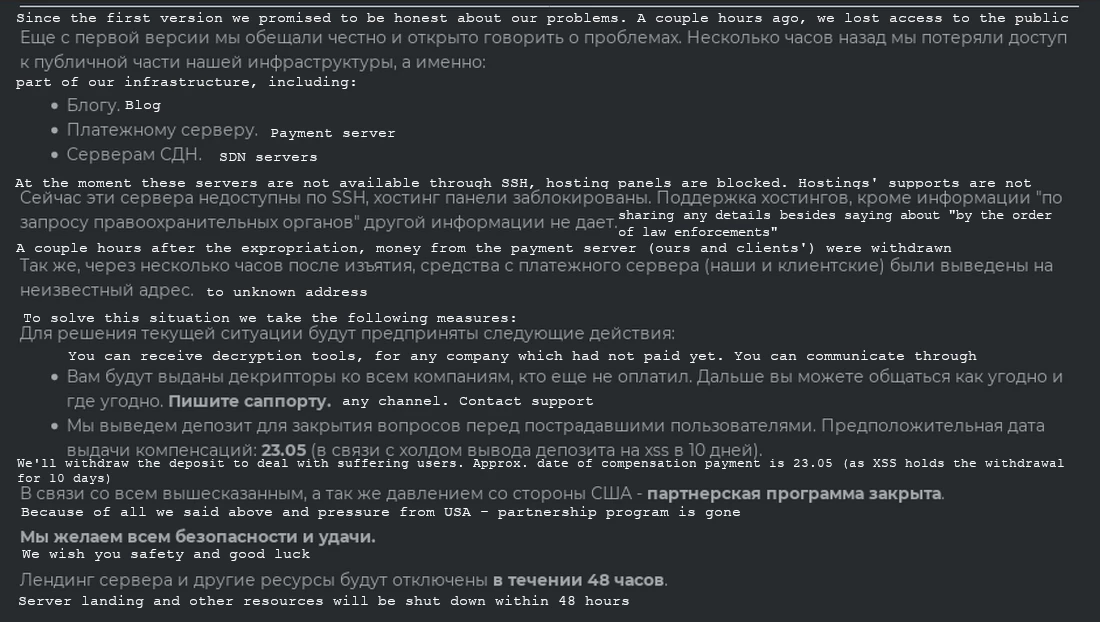

Conti es otra banda de ciberdelincuentes vinculada a Rusia. A diferencia de muchos otros que son etiquetados como rusos., nunca niegan sus orígenes. El grupo inició su actividad en noviembre 2019, y rápidamente se ganaron la imagen de sinvergüenzas sin principios. Golpeando cualquier tipo de empresa y organización, El grupo Conti también obtuvo un gran capital. En algún momento, su rescate promedio alcanzó un máximo de ~$1 millón. Formas clave de propagación de malware por las que optó este grupo es spam de correo electrónico y fuerza bruta RDP. Utilizaron activamente la doble extorsión: las víctimas debían pagar no sólo por descifrar los archivos sino también por mantener en secreto los datos filtrados.. Como dicen los investigadores de CISA, Conti también aplica una forma bastante única de implementación de RaaS. En lugar de cobrar comisiones por cada ataque exitoso, la administración obtiene todo el flujo de caja y paga una «salario» a sus hackers a sueldo.

Pandilla de ransomware Ryuk

Activo: Desde 2019

Daño: el monto total del rescate excede $150 millón

Rescate: $100,000 – $500,000, alcanzando su punto máximo en $5.3 millones

Su nombre proviene del personaje del manga Death Note.. Se cree que el ransomware Ryuk es operado por bandas de ciberdelincuentes rusas, pero no hay evidencia clara para ello. Otro estudio describe que Ryuk probablemente pueda ser operado por el mencionado Grupo Lazarus. Este malware bears upon TrickBot dropper en su difusión; aún, Los delincuentes no desdeñan el uso de vulnerabilidades RDP.. A diferencia de la mayoría de los otros grupos que atacan a las empresas, no utiliza técnica de doble extorsión. Tampoco hay datos sobre el uso del modelo RaaS..

ransomware lado oscuro

Activo: Agosto 2020 – Junio 2021

Daño: 90 víctimas conocidas

Rescate: $200,000 – $2 millón

La pandilla DarkSide es una representación de tomar licencia francesa. Esta banda de ciberdelincuentes es más conocida por its attack upon Colonial Pipeline, lo que provocó interrupciones masivas en el suministro de combustible a lo largo de todo EE. UU.. Costa este. Después de ese caso, el fbi started an investigation of the case, y los administradores de DarkSide se apresuraron a reclamar su cierre. Aparte de eso, Los piratas informáticos a menudo afirman que son apolíticos., a pesar de que los investigadores detectaron sus orígenes en Rusia. Los estudios también creen que el grupo es un spin-off de la otra pandilla – REVOLVER.

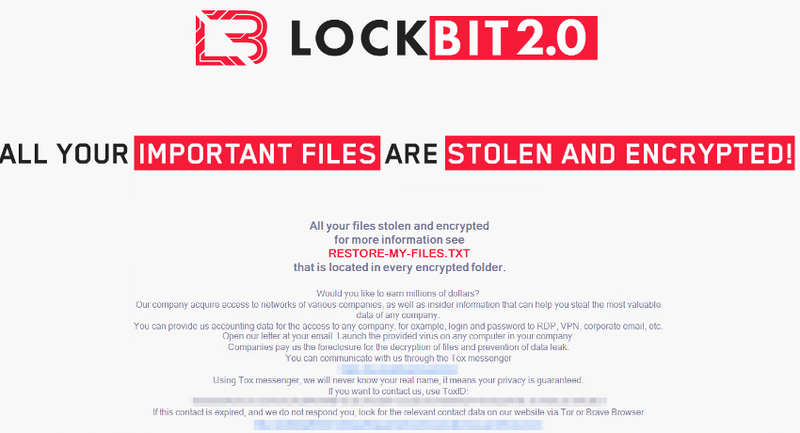

Grupo LockBit

Activo: Septiembre 2019 - ahora

Daño: 850 empresas rescatadas

Rescate: ~$85,000 en promedio

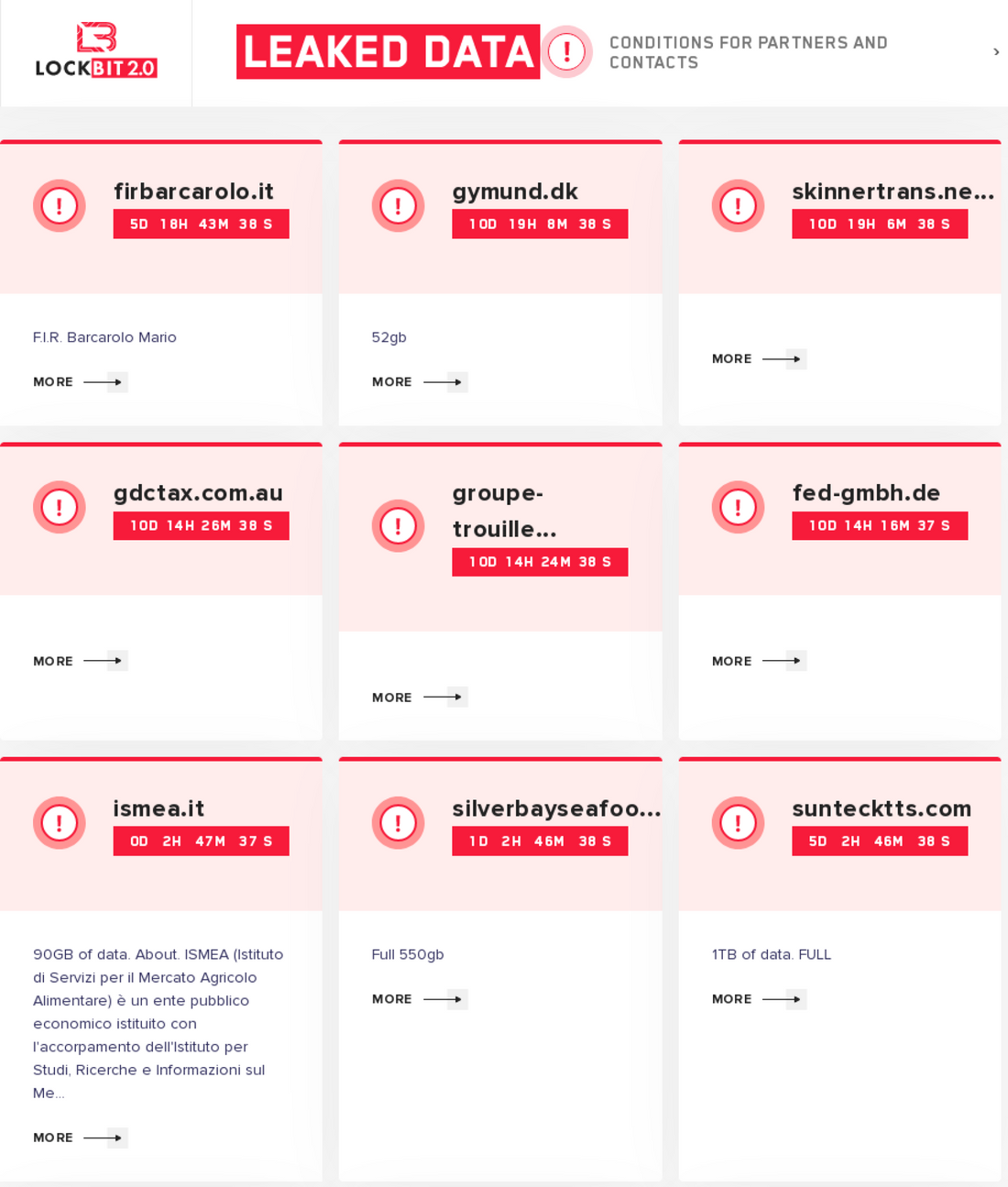

LockBit es un ejemplo de una banda de ransomware de próxima generación. Este grupo aplica una selección exhaustiva de candidatos y vigila que los afiliados sigan el "códice". Declararon sobre evitar ataques a infraestructura crítica, gobierno, instituciones educativas y sin fines de lucro. Y realmente lo hacen, incluso si se produce un ataque de este tipo., se retiran rápidamente, dando una clave de descifrado gratis. Los administradores de las pandillas demostraron ser bastante locuaces, dando entrevistas aquí y allá, aunque permanezca en el anonimato. El grupo LockBit también es famoso por su software., que proporciona una de las capacidades de extracción de datos y cifrado de archivos más rápidas. Ellos en broma se autodenominan “pentesters pospago”.

Magniber ransomware

Activo: Tarde 2017 - ahora

Daño: ~250 usuarios atacados

Rescate: 0.35–0,7 BTC

El ransomware que ataca a individuos rara vez opta por una forma de propagación tan sofisticada como la explotación de vulnerabilidades.. La ingeniería social es más fácil y barata – por lo tanto mucho más competente. Magniber ransomware es una exclusión que prueba ese hecho. A pesar de ser un veterano - fue visto por primera vez alrededor de diciembre 2017 – este malware apenas consiguió un centenar de víctimas a principios de 2022. Su actividad es inconsistente., con numerosos períodos de inactividad que pueden durar más de 1 año. Los analistas prestan atención a Magniber por su comportamiento y ataque únicos. casi exclusivamente gente de Corea del Sur. A comienzos de 2022, vio otro pico de actividad, posiblemente, el más grande de toda su historia. Utilizando brechas de seguridad en el navegador Chrome, tuvo más de cien víctimas.

ransomware cl0p

Activo: Septiembre 2019 – ahora

Daño: >1000 victims/~$500 million in ransoms

Rescate: $80,000 – $220,000

Cl0p es un ejemplo de una única muestra de ransomware utilizada por varios grupos de ciberdelincuentes diferentes.. Siendo el mayor desarrollo del ransomware CryptoMix, ha visto un uso activo en ataques de TA505, FIN11, Grupos UNCA2546 y UNCA2582. Todos ellos son originarios de Rusia o países de habla rusa.. El método clave utilizado para difundir Cl0p es el phishing que contiene un archivo adjunto malicioso.. Para un mejor disfraz, el archivo adjunto dispone de un certificado que lo legitima para los sistemas de protección. Junto con el ransomware, la carga útil comúnmente contiene un gusano SDBOT que actúa como malware ladrón.

Banda de ransomware Egregor

Activo: temprano 2020 – Febrero 2022.

Daño: 71 empresas pirateadas

Rescate: promedios en $700,000

Egregor hizo un breve, pero brillante espectáculo al borde de 2021. Algunos analistas creen que sus actores clave fueron reclutados de la banda Maze., que se disolvió en octubre 2020. Exploiting RDP vulnerabilities, estaba irrumpiendo en las redes de empresas bastante grandes. Entre sus víctimas son la cadena minorista K-mart y Randstad – una plataforma de reclutamiento. A pesar de estar formalmente cerrado, El grupo nunca afirmó eso directamente.. Su último ataque ocurrió en diciembre. 2020. En febrero 2021, algunos de los miembros del grupo fueron capturados en una acción conjunta de la ciberpolicía ucraniana y francesa. Después de eso, toda la pandilla se desconectó. En febrero 2022, one of Egregor members published las claves de descifrado para Maze, Víctimas del ransomware Sekhmet y Egregor. Puede que eso no sea tan sencillo, pero una afirmación bastante clara sobre el cierre.

Ransomware borracho

Activo: Diciembre 2020 - Julio 2021

Daño: ~12 empresas hackeadas

Rescate: $100,000

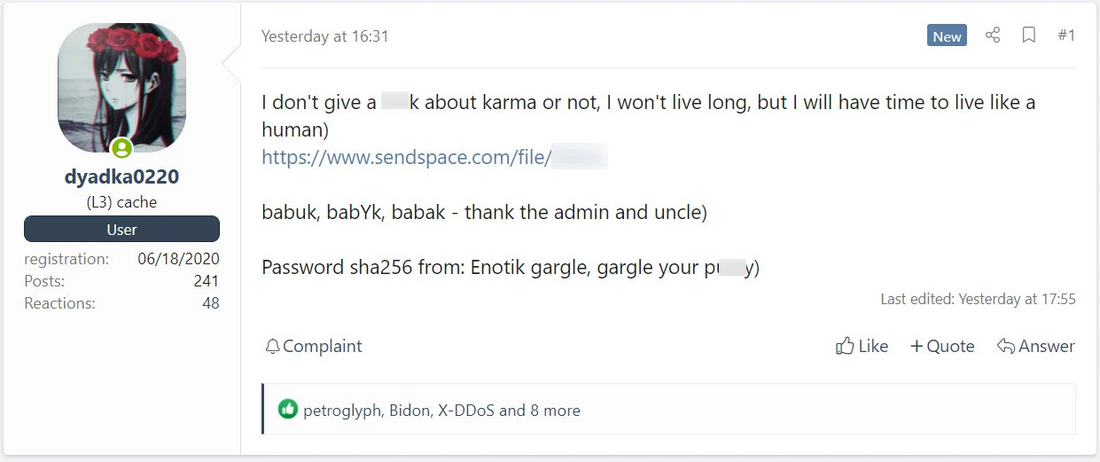

Al igual que la pandilla anterior, Babuk tuvo una vida bastante corta, menos de un año.. Aún, muestras de ransomware que utilizan el código base de Babuk seguir apareciendo en la naturaleza incluso en 2022. Las primeras versiones atribuibles a Babuk aparecieron en octubre. 2020, pero no tenían nombre. Vasa Locker fue el primer nombre de ese ransomware, apareciendo alrededor de noviembre 2020. El nombre Babuk se vio en uso en diciembre del mismo año.. El grupo atacaba principalmente a las empresas. con ganancias brutas de más $4 millón. Se destaca por atacar al Departamento de Policía Metropolitana de Washington., pidiendo un rescate de más $4 millón. Las principales formas de penetración que utilizó este grupo son las vulnerabilidades RDP y el phishing por correo electrónico.. Su final fue bastante notorio: un pandillero de 17 años. Se filtró las credenciales del panel administrativo. y un código fuente, afirmando que padecía un cáncer terminal y que quería “vivir como un ser humano”.

Fobos ransomware

Activo: temprano 2019 – ahora

Daño: no calculado

Rescate: promediado en ~$37,000

Phobos parece ser un malware único por diferentes factores. Es un raro ejemplo de malware. dirigido tanto a empresas como a particulares. Aunque las empresas a las que suelen atacar son pequeñas, lo compensan con una serie de ataques. Formas clave de propagación de la aplicación de Fobos es phishing por correo electrónico y explotación de RDP para particulares y empresas correspondientemente. El momento peculiar de Phobos es que el mismo grupo parece estar difundiendo también el ransomware Dharma..

Grupo de ransomware PYSA

Activo: Octubre 2019 - ahora

Daño: hasta 800 empresas pirateadas

Rescate: $347,000 en promedio

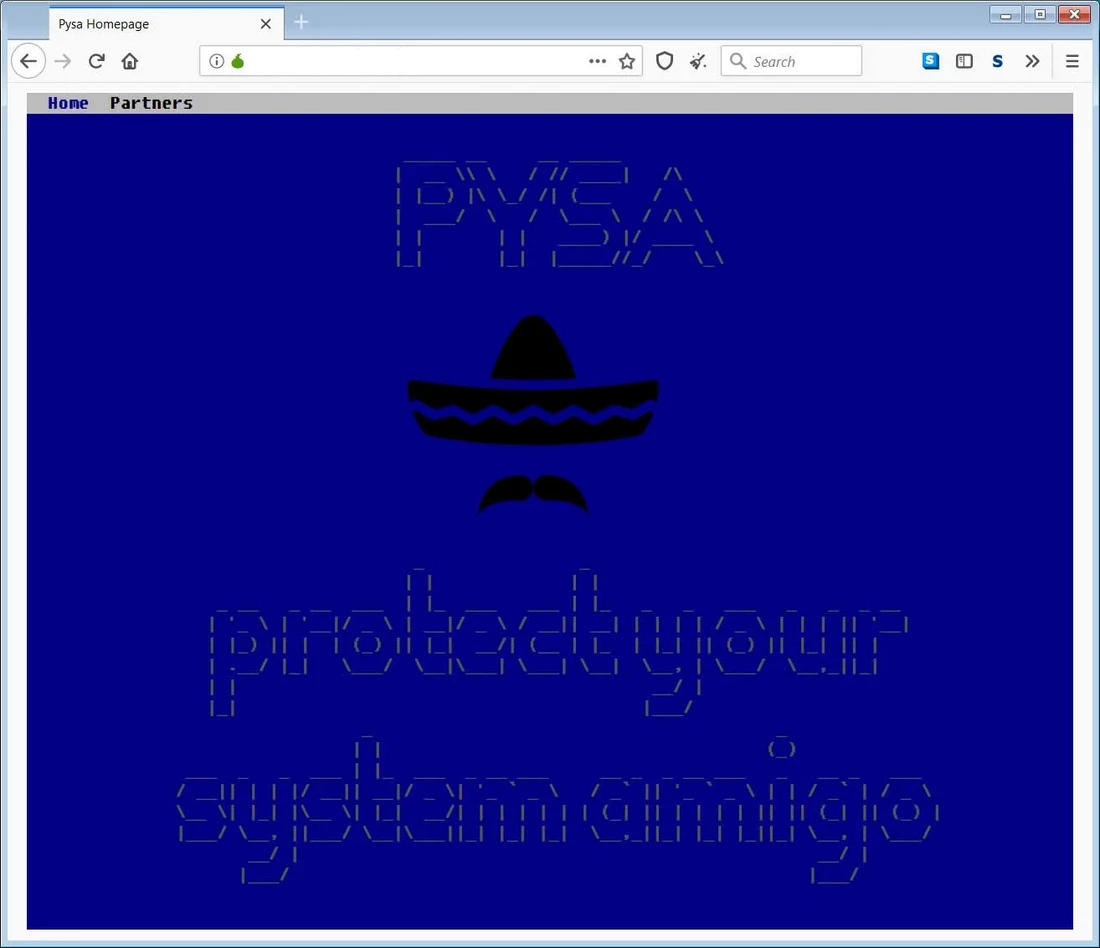

PYSA es un acrónimo que significa “Protege tu sistema amigo”. Éste, y el uso de una foto de sombrero y bigote en su logo. en el sitio de filtración de Darknet Definitivamente se refiere a orígenes mexicanos.. Dirigido a corporaciones, Utiliza una gran cantidad de herramientas para crear el entorno más conveniente posible para la implementación de ransomware.. Para entrar a la red, Los delincuentes generalmente utilizan el phishing por correo electrónico.. Debido a la enorme cantidad de trabajo manual que hay que hacer después de obtener el acceso inicial, este ransomware funciona en modo completamente manual.

Esto es aproximadamente la mitad de todos los ataques de los que estoy dispuesto a hablar.. Considere consultar la segunda parte de esta lista para estar al tanto de ataques de ransomware aún más notables.!