Los expertos han descubierto que la botnet MooBot, construido sobre el malware Mirai IoT, ataca enrutadores D-Link vulnerables utilizando una combinación de exploits antiguos y nuevos contra ellos. Let me remind you that we also talked about ZuoRAT Trojan Hacks Asus, cisco, Enrutadores DrayTek y NETGEAR, and also that Information security specialists disclosed details of five… Seguir leyendo La botnet MooBot ataca los enrutadores D-Link

Resultados para «DNS»

El malware se esconde en las imágenes del telescopio James Webb

Los investigadores de Securonix han notado una interesante campaña de malware que distribuye un malware llamado GO#WEBBFUSCATOR escrito en Go.. Los piratas informáticos utilizan correos electrónicos de phishing, documentos maliciosos, e imágenes del telescopio James Webb para difundirlo. Let me remind you that we also talked that MyKingz botnet uses Taylor Swift photo to infect target machines, y también eso… Seguir leyendo El malware se esconde en las imágenes del telescopio James Webb

Un error en la VPN de iOS impide el cifrado del tráfico durante años, Los investigadores dicen

Hace unos pocos años, ingenieros en Proton Technologies, la empresa detrás de ProtonMail y ProtonVPN, habló de un error en iOS 13.3.1 que evita que las aplicaciones VPN cifren todo el tráfico. Como informan ahora los expertos en seguridad de la información, el problema aún no se ha solucionado. Let me remind you that we also wrote that Vulnerability in WebKit… Seguir leyendo Un error en la VPN de iOS impide el cifrado del tráfico durante años, Los investigadores dicen

Cómo navegar por la Web de forma segura: Manténgase seguro en línea

Los navegadores web son herramientas invaluables para los usuarios y representan una gran parte del tiempo diario que pasamos en el mundo digital.. Desgraciadamente, contienen muchos archivos e información personal, making them a desirable target for cybercriminals. Threat actors could attempt to access a person’s computer or other computers in the network using attacks… Seguir leyendo Cómo navegar por la Web de forma segura: Manténgase seguro en línea

Arrancadores DDoS & Factor estresante de propiedad intelectual

La caja de herramientas de los especialistas en ciberseguridad en las empresas no se compone únicamente de herramientas de seguridad. Para imitar a los intrusos, Se aplican utilizando herramientas como IP Stressers.. Estas herramientas crean un entorno y circunstancias similares al ataque real.. También es una contraparte maligna de los factores estresantes de la propiedad intelectual. – Arrancadores DDoS. Pero, como trabajan? vamos… Seguir leyendo Arrancadores DDoS & Factor estresante de propiedad intelectual

Ataques DDoS: 6 Métodos probados y probados Cómo prevenirlo

Ataques DDoS: 6 Tried-and-Tested Methods How to Prevent It Before considering how to prevent DDoS attacks, Primero consideramos esta definición.. Porque sin entender lo que está en juego, Será difícil para nosotros tomar medidas.. The DDoS attack is a cyberattack «negación de servicio» that aims to harm the user and make the… Seguir leyendo Ataques DDoS: 6 Métodos probados y probados Cómo prevenirlo

El grupo de hackers TrickBot ataca sistemáticamente a Ucrania

Los expertos de IBM Security X-Force notaron que desde el comienzo de la invasión rusa a gran escala, El grupo de hackers TrickBot “ataca sistemáticamente” a Ucrania, que no se ha observado antes. Se cree que desde mediados de abril hasta junio. 2022, Los piratas informáticos ya han organizado al menos seis campañas de phishing de este tipo.. Let me remind you that the TrickBot hack… Seguir leyendo El grupo de hackers TrickBot ataca sistemáticamente a Ucrania

El troyano ZuoRAT hackea Asus, cisco, Enrutadores DrayTek y NETGEAR

Lumen Black Lotus Labs ha descubierto un nuevo troyano de acceso remoto (RATA) llamado ZuoRAT, atacar a trabajadores remotos’ enrutadores en América del Norte y Europa desde 2020. El malware apareció en los primeros meses de la pandemia de COVID-19 pero pasó desapercibido durante más de dos años.. Los investigadores escriben que la complejidad de esta campaña dirigida, como… Seguir leyendo El troyano ZuoRAT hackea Asus, cisco, Enrutadores DrayTek y NETGEAR

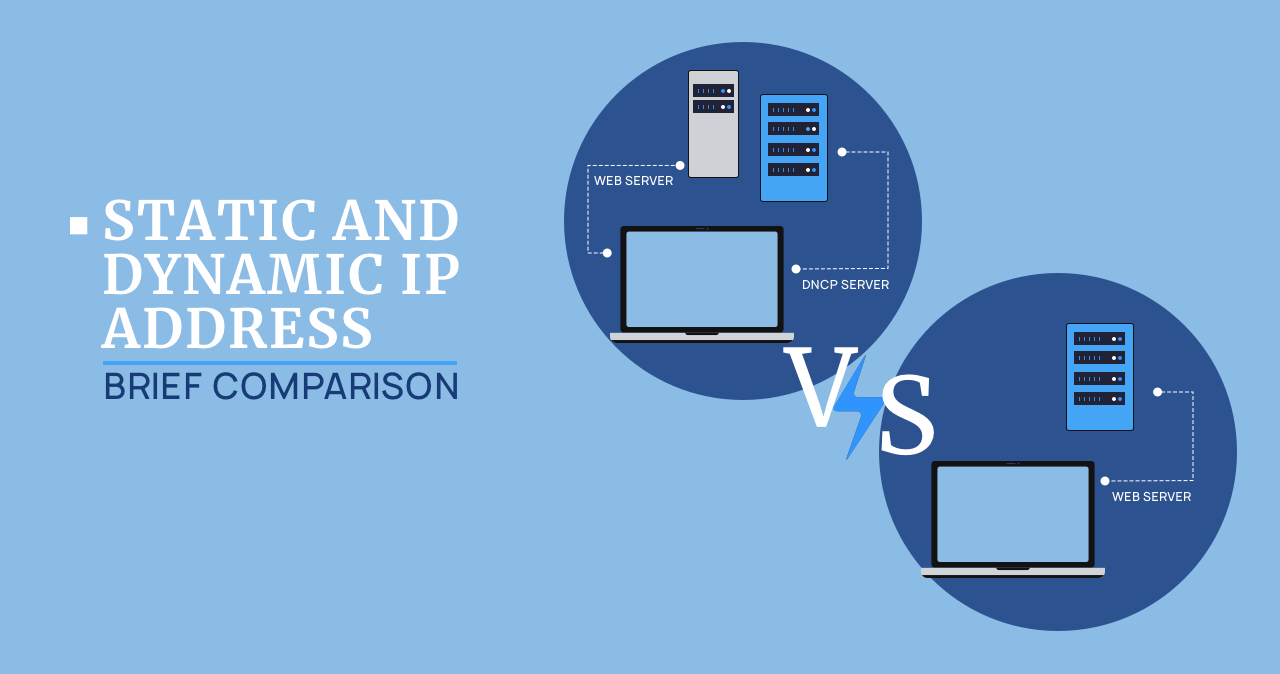

Dirección IP estática y dinámica: Breve comparación

Internet se basa en direcciones IP. Se dividen en dinámicos y estáticos.. Today we will look at the features of static and dynamic IP addresses and find out which type of IP address is more suitable for which tasks. ¿Qué es una dirección IP?? An IP address is a unique number that is… Seguir leyendo Dirección IP estática y dinámica: Breve comparación

Diferencia entre phishing y pharming

Los intrusos intentan mantenerse al día con el desarrollo del mundo digital. La tecnología busca dotar a los usuarios de recursos más eficaces, pero los atacantes, a su vez, intentan idear métodos de ciberataque aún más sofisticados.. The two types of attack are Phishing and Pharming. Here we consider their characteristics and the difference… Seguir leyendo Diferencia entre phishing y pharming