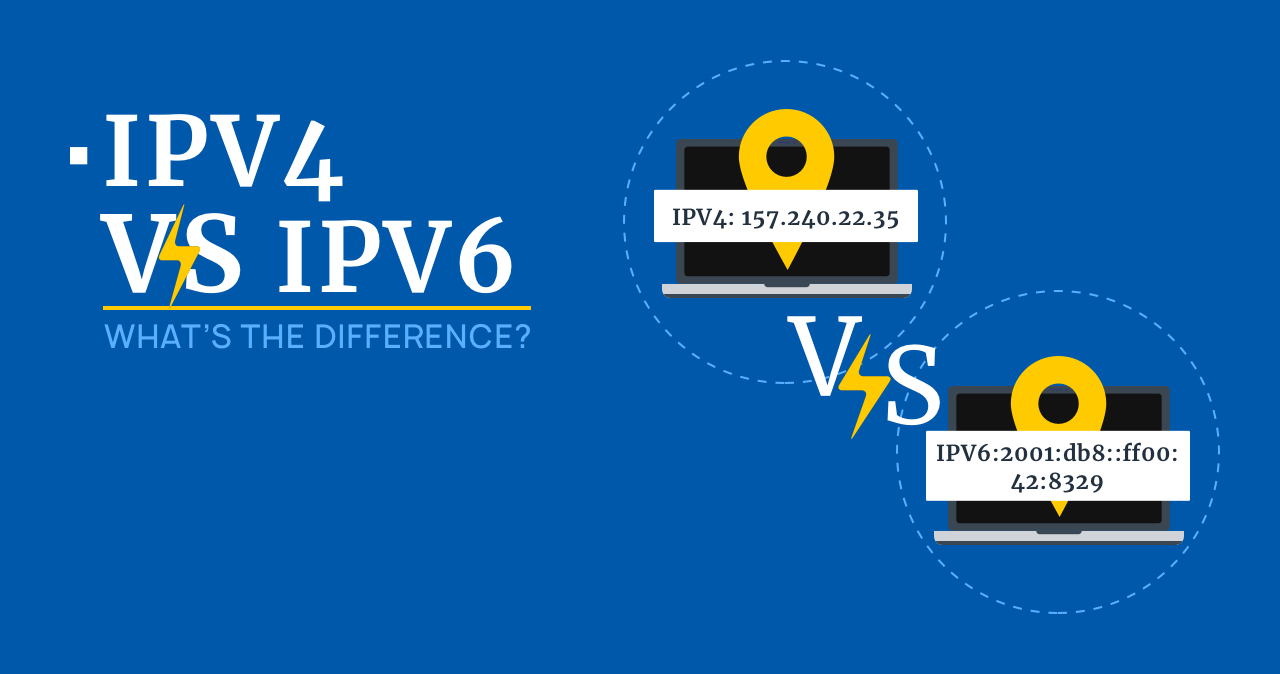

¿Qué es IPv4 e IPv6?? Las direcciones IP permiten que las computadoras y dispositivos se comuniquen a través de Internet.. Sin ellas, nadie sabría quién está diciendo qué y a quién. But there are two types of IP addresses, y las diferencias entre IPv4 e IPv6 son significativas. So keep reading to understand IPv4 and IPv6 and… Seguir leyendo IPv4 frente a IPv6: Cual es la diferencia?

Resultados para «DNS»

Expertos en seguridad de la información hablaron sobre el simbionte de malware de Linux que es casi indetectable

Especialistas de BlackBerry e Intezer hablaron sobre el nuevo malware Symbiote Linux que infecta todos los procesos en ejecución en sistemas comprometidos, roba credenciales y proporciona acceso de puerta trasera a sus operadores. Let me remind you that we also said that Google Offers up to $91,000 para vulnerabilidades del kernel de Linux, and also that Experts list 15 most attacked Linux… Seguir leyendo Expertos en seguridad de la información hablaron sobre el simbionte de malware de Linux que es casi indetectable

Principales tipos de ataques de suplantación de identidad

Spoofing is a kind of cybercrime in which attackers impersonate a trusted source, como un contacto de confianza, para obtener acceso a información confidencial o robar datos, ya sea personal o profesional. Además de amenazar la privacidad de sus datos, Spoofing attacks can damage the brand’s reputation or the person the attackers are impersonating, sometimes making it… Seguir leyendo Principales tipos de ataques de suplantación de identidad

Datos para recordar sobre el malware troyano

En este artículo, consideraremos uno de los más viles, lo mas desagradable, aparentemente inofensivo, malware. We will present you here all about Trojan malware, sus tipos, ejemplos de como evitarlo, y como defenderse de ello. And if you are already faced with such a problem then read carefully everything that will be… Seguir leyendo Datos para recordar sobre el malware troyano

Tipos de inyección SQL: Ejemplos de ataques

Como escribimos en uno de los artículos., SQL es un lenguaje de programación de consultas estructuradas. (SQL, lenguaje de consulta estructurado) que permite a los programadores comunicarse con grandes bases de datos en un inglés casi sencillo. También brinda la capacidad de acceder y manipular datos almacenados en tablas en el servidor.. En el caso de los sitios web, the tables can… Seguir leyendo Tipos de inyección SQL: Ejemplos de ataques

Diferencia entre phishing y suplantación de identidad

¿Qué es un ataque de phishing?? Phishing is a cyber-attack method that introduces malware to a computer via email. Los intrusos envían a los usuarios correos electrónicos con enlaces con diversos pretextos. Después de hacer clic en estos enlaces, el malware ingresa a tu computadora. De este modo, Los ciberdelincuentes engañan al objetivo para obtener la mayor cantidad de datos posible sobre el usuario.: sus números de tarjeta, banco… Seguir leyendo Diferencia entre phishing y suplantación de identidad

Olfatear y suplantar: Diferencia, Significado

Los usuarios se encuentran cada vez más con enlaces maliciosos que, cuando se hace clic, desatar un tipo diferente de destrucción informática. En este caso, Es fundamental que los usuarios estén al tanto de la aparición de dicho malware., sus enlaces asociados, y otros peligros potenciales. This article aims to introduce the concepts of sniffing and spoofing, distinguir entre ellos, explore… Seguir leyendo Olfatear y suplantar: Diferencia, Significado

Ataque de suplantación de propiedad intelectual: Explicación & Proteccion

Entre otros tipos de ataque, La suplantación de IP destaca por su diseño sencillo pero elegante. Esto es, exactamente, Lo que se aplica a su larga vida y aplicación generalizada a lo largo de décadas.. Veamos cómo funciona este ataque., y dónde los hackers pueden usarlo. ¿Qué es la suplantación de IP?? IP spoofing is a type of cyberattack where the… Seguir leyendo Ataque de suplantación de propiedad intelectual: Explicación & Proteccion

Los agentes del orden cerraron el recurso de piratas informáticos RaidForums

Durante la operación internacional TORNIQUETO, que fue coordinado por Europol, el conocido recurso de hackers RaidForums, que se utilizó principalmente para comerciar con bases de datos robadas, estaba cerrado. Detenidos el administrador de RaidForums y dos de sus cómplices, y la infraestructura del sitio ahora está bajo el control de las fuerzas del orden.. The operation was reportedly… Seguir leyendo Los agentes del orden cerraron el recurso de piratas informáticos RaidForums

El grupo de piratería chino Aquatic Panda explota Log4Shell para piratear instituciones educativas

Los especialistas de la empresa de seguridad de la información CrowdStrike advierten: El grupo chino de ciberespionaje Aquatic Panda aprovecha las vulnerabilidades de Log4Shell, con la ayuda del cual una gran institución educativa fue comprometida. Let me remind you that the CVE-2021-44228 vulnerability, también llamado Log4Shell y LogJam, was discovered in the popular Log4j logging library in early December. Los investigadores… Seguir leyendo El grupo de piratería chino Aquatic Panda explota Log4Shell para piratear instituciones educativas