En el intrincado panorama de la ciberseguridad, comprender las diversas formas de malware Es crucial. Este artículo ofrece una mirada en profundidad a los tipos de malware más generalizados., desde cargadores hasta keyloggers. Exploraremos sus mecanismos., impactos, y cómo comprometen la seguridad digital, proporcionándole el conocimiento para mejor protección contra estas amenazas cibernéticas en constante evolución.

Empecemos por entender qué es el malware. El malware es software malicioso que puede dañar su computadora y sus datos.. Algunas aplicaciones potencialmente no deseadas o maliciosas, también, Es posible que no muestren ningún signo de peligro y están calificados por proveedores de antimalware según sus propias opiniones.. Las herramientas de pirateo también pueden considerarse maliciosas porque alguien puede usarlos para hackear redes informáticas. Además, El software antivirus a menudo los bloquea como si fueran virus activos..

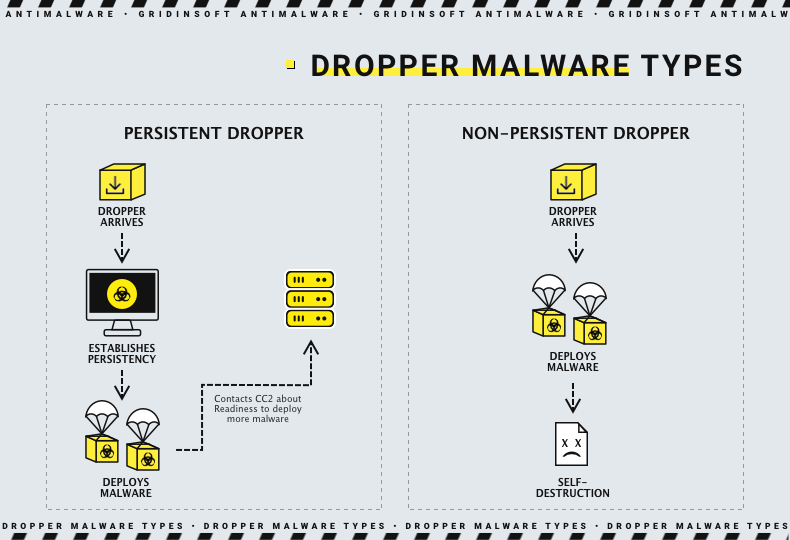

Cargador

malware cargador, también conocido como descargador o cuentagotas, es un tipo de software malicioso diseñado para enviar otros tipos de malware al sistema objetivo. Estos goteros suelen tener la capacidad de formar botnets, que son redes de computadoras que un solo centro de comando puede controlar. Una vez activado, Estas redes de bots pueden implementar cualquier tipo de malware, desde adware y secuestradores de navegador hasta spyware y ransomware.

Sin embargo, para que los goteros funcionen, primero deben infiltrarse en el sistema objetivo. El spam por correo electrónico es uno de los métodos más comunes de difundir este malware. Sin embargo, Este malware suele estar dirigido a usuarios individuales y no a redes corporativas., por lo que también se utilizan métodos como cracks de software y adware.

Cargador (goteros) ejemplos en 2024

- Listo

- Batcargador

- BazarLoader

- trucobot

- QakBot

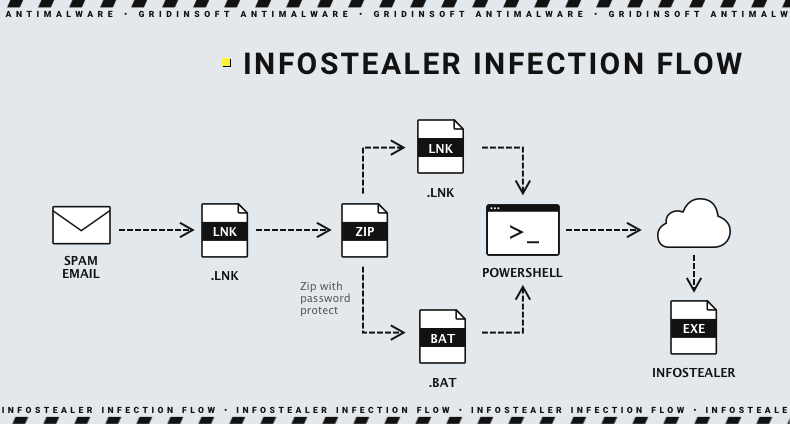

ladrón

Malware ladrón, often referred to as «information stealers,» es un tipo de software malicioso diseñado para extraer información confidencial de sistemas infectados. Esta información puede incluir una amplia gama de datos, como credenciales de inicio de sesión., información financiera, datos de identificación personal, y más.

Características clave del malware ladrón

| Función | Descripción |

| Extracción de datos | Los ladrones están programados para encontrar y exfiltrar tipos específicos de datos., como contraseñas, historial del navegador, galletas, información del sistema, y archivos. |

| Operación sigilosa | A menudo operan silenciosamente en segundo plano., tratando de evitar la detección tanto por parte de los usuarios como del software de seguridad. |

| Transmisión de datos automatizada | Una vez recopilada la información deseada, normalmente se envía de vuelta a un servidor de comando y control controlado por el atacante. |

| Versatilidad | Los ladrones pueden ser malware independiente o un módulo dentro de programas más grandes., malware multifuncional. |

Tipos comunes de malware ladrón

| Tipo | Descripción |

| Ladrones de contraseñas | Diseñado específicamente para extraer contraseñas almacenadas en una computadora o transmitidas a través de una red.. |

| Troyanos bancarios | Un tipo de malware ladrón que apunta específicamente a información financiera, como credenciales de inicio de sesión bancarias. |

| Registradores de teclas | Captura y graba pulsaciones de teclas, permitir a los atacantes recopilar datos ingresados por el usuario, como contraseñas y otra información confidencial. |

| Secuestradores de sesión del navegador | Extraer datos de navegadores web, incluyendo cookies de sesión, que puede permitir a los atacantes hacerse pasar por la víctima en varios sitios web. |

| Secuestradores de portapapeles | Supervise el portapapeles del sistema en busca de información confidencial, como direcciones de billeteras de criptomonedas.. |

| Capturadores de formularios | Interceptar datos ingresados en formularios en páginas web, A menudo se utiliza para robar datos de tarjetas de crédito e información de inicio de sesión.. |

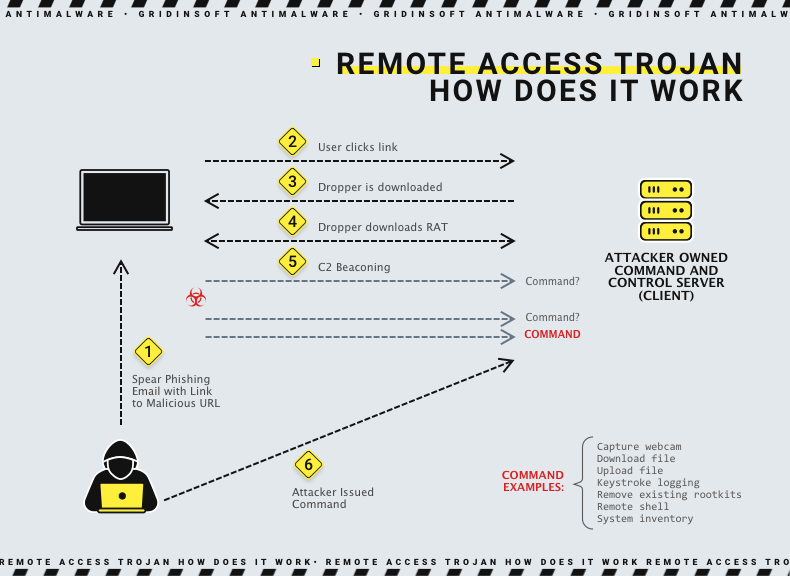

Troyano de acceso remoto (RATA)

A Remote Access Trojan (RAT) es un tipo de malware que permite a un hacker controlar la computadora de una víctima de forma remota. Este control suele ser exhaustivo y puede robar información., espiar las actividades del usuario, o distribuir otro malware. Las RAT son particularmente peligrosas porque proporcionan al atacante acceso no autorizado al sistema de la víctima., a menudo sin el conocimiento del usuario.

Características de las RAT

| Función | Descripción |

| Control remoto | La característica principal de una RAT es su capacidad de proporcionar al atacante control remoto sobre el sistema infectado.. |

| Sigilo | Las RAT suelen funcionar en modo sigiloso para evitar la detección por parte de los usuarios y los programas antivirus.. |

| Exfiltración de datos | Se pueden utilizar para robar datos confidenciales., incluyendo contraseñas, información financiera, y archivos personales. |

| Secuestradores de sesión del navegador | Extraer datos de navegadores web, incluyendo cookies de sesión, que puede permitir a los atacantes hacerse pasar por la víctima en varios sitios web. |

| Manipulación del sistema | Pueden alterar la configuración del sistema., modificar archivos, e instalar software adicional, incluyendo otro malware. |

Tipos de malware RAT

| Tipo | Descripción |

| RAT genéricas | Estas son RAT que brindan amplias capacidades de control remoto, adecuado para diversas actividades maliciosas. |

| RAT comerciales | Comercializados como herramientas legítimas de administración remota., Estos pueden usarse maliciosamente si caen en las manos equivocadas.. Los ejemplos incluyen DarkComet y NetBus.. |

| RAT personalizadas | Creado por atacantes para campañas específicas., A menudo se utiliza en ataques dirigidos y amenazas persistentes avanzadas. (APT). |

| RAT bancarias | Especializados en fraude financiero, Estas RAT están diseñadas para robar credenciales bancarias e información de tarjetas de crédito.. |

| RAT móviles | Orientación a dispositivos móviles, también, Estas RAT pueden acceder a los mensajes., registros de llamadas, y otros datos confidenciales almacenados en teléfonos inteligentes. |

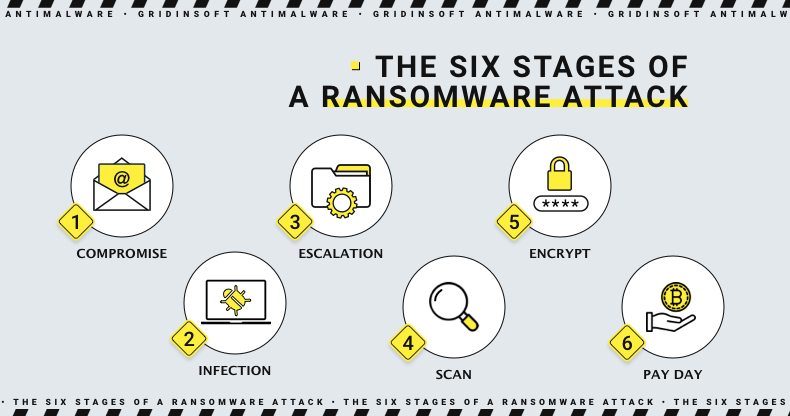

Secuestro de datos

El ransomware es un programa malicioso que se inyecta en su computadora y cifra tus archivos. Una vez que sus archivos estén cifrados, el atacante exige el pago de un rescate para restaurar el acceso a sus datos. Algunos ransomware también pueden amenazar con eliminar sus archivos o exponer información confidencial si no se paga el rescate. Aunque la primera amenaza suele ser falsa, La segunda amenaza puede ser real, ya que el ransomware se propaga con frecuencia junto con el software espía o los ladrones..

Características del ransomware

| Función | Descripción |

| Cifrado | La táctica más común, donde el ransomware cifra los archivos de la víctima, haciéndolos inaccesibles sin una clave de descifrado. |

| Demanda de rescate | Normalmente se exige a las víctimas que paguen un rescate., a menudo en criptomonedas, para recibir una clave de descifrado. |

| Límites de tiempo | Muchas variantes de ransomware incluyen un temporizador de cuenta regresiva, amenazar con eliminar la clave de descifrado o aumentar el monto del rescate si no se paga dentro del plazo. |

| Métodos de distribución | Comúnmente se propaga a través de correos electrónicos de phishing., descargas maliciosas, y explotar vulnerabilidades en el software. |

| Anonimato de las transacciones | Se suelen exigir rescates en criptomonedas para mantener el anonimato de los atacantes.. |

Tipos de ransomware

| Tipo | Descripción |

| ransomware criptográfico | Cifra archivos valiosos en una computadora o red. Ejemplo: Quiero llorar, que se extendió globalmente en 2017, cifrar archivos y exigir Bitcoin como rescate. |

| Ransomware de casillero | Bloquea a la víctima fuera de su sistema operativo., haciendo imposible acceder a su escritorio, aplicaciones, y archivos. Ejemplo: los primeros 'temática policial'’ ransomware que afirmaba falsamente que el usuario había cometido un delito y necesitaba pagar una multa. |

| Scareware | Software de seguridad falso que afirma haber encontrado problemas en la computadora del usuario y exige un pago para solucionarlos. Si bien no es un verdadero ransomware, utiliza tácticas de intimidación similares. |

| Doxware o Leakware | Amenaza con publicar datos confidenciales robados de la computadora de la víctima a menos que se pague un rescate. |

| RaaS (Ransomware como servicio) | El ransomware es creado por un desarrollador y distribuido por afiliados que comparten un porcentaje de los ingresos con el desarrollador.. Ejemplo: REvil/Sodinokibi. |

| Ransomware de doble extorsión | No sólo cifra datos sino que también los roba. Los atacantes amenazan con hacer públicos los datos si no se paga el rescate.. Ejemplo: ransomware laberinto. |

| Ransomware móvil | Se dirige específicamente a dispositivos móviles, a menudo bloquea el dispositivo o cifra los archivos almacenados en él. |

Trojan

El virus troyano es un tipo de software malicioso. que se disfraza de programa o archivo legítimo, engañar a los usuarios para que descarguen e instalándolo. Una vez activado, un troyano puede realizar una variedad de acciones dañinas en la computadora de la víctima. También, Los troyanos pueden tomar varias formas. Me gustan las aplicaciones, documentos, y guiones, explotar el sistema y realizar acciones como desactivar el software de seguridad, modificando la configuración del sistema, y robar información personal. En conclusión, normalmente se propagan a través métodos engañosos como correos electrónicos de phishing, actualizaciones de software falsas, o herramientas ilegítimas.

Tipos comunes de virus troyanos

| Tipo | Descripción |

| Descargador de troyanos | Desactiva la seguridad software como Microsoft Defender, se conecta a un servidor de comando, y puede inyectar otros virus en el sistema, haciéndolo vulnerable a futuros ataques. |

| Troyano espía y ladrón de troyanos | Estos troyanos están diseñados para espiar todo el sistema o robar archivos o contraseñas específicas. Pueden modificar la configuración profunda del sistema para cargar datos de telemetría., Proporcionar a los atacantes información detallada sobre las actividades del usuario y las configuraciones del sistema.. |

| Troyano-rescate (Secuestro de datos) | Este tipo se disfraza de aplicación legítima y cifra los archivos del usuario., exigiendo un rescate por su descifrado. Puede desactivar la configuración de seguridad y bloquear el acceso a las guías de eliminación.. |

| Troyano CoinMiner | Este tipo utiliza el hardware de la víctima para minar criptomonedas., lo que puede provocar sobrecargas y fallos del hardware. |

| Troyano con funciones de adware | Algunos troyanos pueden bombardear al usuario con anuncios, abrir páginas publicitarias de forma autónoma. A menudo se clasifican como programas potencialmente no deseados. (Cachorros). |

Instalador de malware

El instalador de malware es un tipo de software no deseado que se disfraza como programas de instalación legítimos para aplicaciones o actualizaciones. También, Estos instaladores engañosos engañan a los usuarios para que los descarguen y ejecuten., parecer ser instaladores de software confiables. Una vez que el usuario permite que se ejecute, este malware descargar y ejecutar numerosos programas no deseados. Por lo tanto, Los instaladores a veces se utilizan para monetizar software gratuito o crackeado..

Los tipos de malware de instalación incluyen

| Tipo | Descripción |

| Instaladores de malware incluidos | Estos instaladores vienen con software legítimo pero también incluyen programas maliciosos ocultos.. Pueden instalar adware, software espía, u otro software no deseado sin el conocimiento del usuario. |

| Instaladores de actualizaciones de software falsos | Disfrazados de actualizaciones de software popular, Estos instaladores en realidad contienen malware.. Explotan la confianza del usuario en el software y la naturaleza rutinaria de las actualizaciones para infiltrarse en los sistemas.. |

| Instaladores de descarga automática | Estos se descargan automáticamente al sistema de un usuario sin su consentimiento cuando visita un sitio web comprometido o malicioso.. La instalación suele realizarse de forma silenciosa., sin el conocimiento del usuario. |

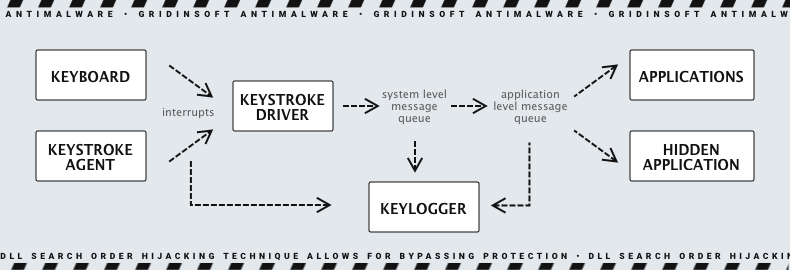

registrador de teclas

Un keylogger es un tipo de tecnología de vigilancia. Se utiliza para registrar las pulsaciones de teclas realizadas por un usuario.. El propósito de los keyloggers puede variar de benigno a malicioso, dependiendo de su uso. Ellos son A menudo se utiliza en entornos corporativos y legales. para rastrear empleados’ y usuarios’ actividades por diversas razones, como seguridad o cumplimiento. Sin embargo, en el contexto del malware, Los keyloggers se utilizan para robar información confidencial como contraseñas., Datos financieros, y mensajes personales.

Tipos de registradores de teclas

| Tipo | Descripción |

| Registradores de teclas de hardware | Dispositivos físicos conectados a un teclado o integrados en hardware para capturar pulsaciones de teclas.. Son difíciles de detectar sin una inspección física.. |

| Registradores de teclas de software | Software malicioso que registra las pulsaciones de teclas. Pueden ser parte de un paquete de malware más grande o de aplicaciones independientes.. Los registradores de teclas de software son más comunes y se pueden instalar mediante phishing., descargas maliciosas, o explotando las vulnerabilidades del sistema. |

| Registradores de teclas basados en kernel | Operar a nivel de kernel del sistema operativo., dándoles acceso de alto nivel para monitorear las pulsaciones de teclas. Son difíciles de detectar y pueden eludir el software de seguridad.. |

| Registradores de teclas del navegador | Software especializado diseñado para capturar pulsaciones de teclas solo en navegadores web. A menudo se utilizan para robar credenciales de inicio de sesión e información financiera introducida en sitios web.. |

| Registradores de teclas basados en API | Utilice la interfaz de programación de aplicaciones (API) llamadas para monitorear y registrar pulsaciones de teclas. Son relativamente comunes debido a su facilidad de implementación.. |

| Registradores de teclas basados en captura de formularios | Diseñado para registrar datos de formularios enviados en navegadores web., capturar información antes de que sea cifrada por sitios web seguros. |

¿Cómo puedo proteger mi computadora del malware??

Proteger su computadora del malware implica una combinación de soluciones de software, prácticas informáticas seguras, y mantenimiento regular. Aunque existen consejos básicos para protegerse del malware, como: actualizaciones periódicas, contraseñas seguras, redes seguras, limitar la instalación de software. Pero las herramientas antimalware son altamente efectivo contra varios tipos de virus.

Puedes tener cuidado durante mucho tiempo., pero eventualmente puedes terminar descargar malware a su computadora sin darse cuenta. Recomendamos GridinSoft Anti-Malware, lo que puede ahorrarle el estrés y el coste financiero de luchar contra el malware.