El software espía es probablemente uno de los tipos de malware más antiguos pero más peligrosos.. Como el nombre sugiere, El software espía es un software que lo espía cuando usa su computadora o dispositivo móvil.. Reconocer cuándo ha sido infectado y tomar medidas para eliminar el software espía., Es fundamental estar atento a sus posibles signos.. Desgraciadamente, sólo porque tienes instalada protección contra malware no significa que puedas ignorar esas advertencias. Sin duda el software puede protegerte., Pero no es perfecto. A veces, un completamente nuevo ataque de malware de día cero puede tomar tiempo para ser detectado. Sin embargo, eso es hasta que sus proveedores de protección publiquen una actualización. Pero ¿qué es el software espía?? ¿Cómo puedes verlo y proteger tus dispositivos?? Continúe leyendo para obtener más información sobre esta ciberamenaza..

¿Qué es el software espía??

El software espía es cualquier software que recopila y transmite información de forma encubierta sin el consentimiento del usuario.. Se utiliza para recopilar información del objetivo., generalmente contraseñas, tarjeta de crédito e información financiera, archivos del sistema, y a veces para registro de teclas o capturas de pantalla. Hay diferentes tipos de software espía, y por debajo, veremos los más populares. También veremos señales claras de que estás Tratar con ejemplos de software espía., y darte algunos consejos de seguridad.

Señales de alerta de que está lidiando con ejemplos de software espía

Desgraciadamente, Es difícil para detectar software espía sin herramientas especiales. Este tipo de malware está diseñado específicamente para ser sigiloso.. La detección visual de su actividad es un caso exclusivo, lo que aún no significa su eliminación exitosa. Sin embargo, some red flags indicar claramente que hay algún problema con su dispositivo:

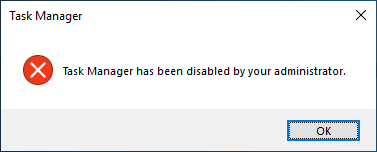

Las herramientas de su sistema están deshabilitadas

Un usuario atento, sospechando la presencia de malware, podría ejecutar el administrador de tareas e intentar encontrar al culpable del comportamiento anormal de la PC o verificar la configuración con el editor de registro. Sin embargo, Supongamos que de repente descubres que cuando intentas ejecutar estas u otras herramientas del sistema, Recibes un mensaje de que tu administrador los ha desactivado.. En ese caso, bien puede ser un intento de autoproteger el malware en su sistema.

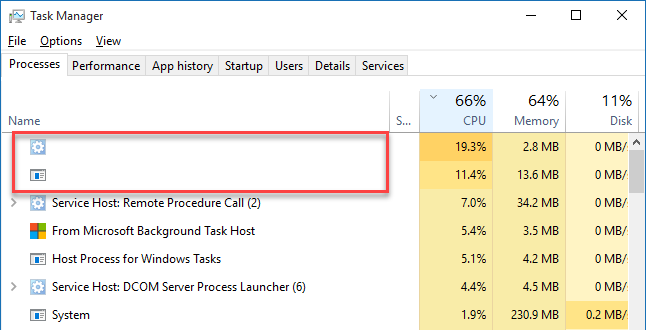

Procesos extraños en el Administrador de tareas

Aunque el software espía funciona en modo oculto y lee información sobre el sistema, las acciones del usuario, y actividad en Internet, A veces todavía puede aparecer en alguna parte o dejar un rastro en forma de archivo. Sin embargo, incluso si encuentra un invitado no invitado en su sistema, no deberías esperar un programa así tener una función de eliminación conveniente.

Actividad sospechosa en la red

Una vez que el software espía recopila suficientes datos, se lo enviará al atacante. Dependiendo del tamaño de esos datos, su velocidad de Internet puede disminuir debido a que Se consumirá todo el ancho de banda.. Además, si tienes un plan de Internet limitado, esto puede generar costos adicionales. Además, en la etapa de extracción de datos, puedes presenciar un archivo extraño en algún lugar de tu sistema de archivos.

¿Qué tipos de software espía existen??

Aunque el software espía es una categoría entre muchos tipos de malware, se puede clasificar en varias otras categorías. Los piratas informáticos utilizan diferentes métodos para espiarte. A continuación veremos los más comunes.:

Registradores de teclas

Los keyloggers son probablemente uno de los formas más antiguas de software espía. Pueden ser software o hardware.. Su propósito es intercepta tus pulsaciones de teclas y transmítelas a un intruso. Esto permite a los keyloggers reconstruir todo lo que escribes.. Sin embargo, están particularmente interesados en recopilar contraseñas, números de seguridad social, o cualquier otra cosa que pueda permitirles hacerse pasar por usted.

Ladrones de contraseñas

Los ladrones de contraseñas son algo similares a los keyloggers pero un poco más sofisticados. En lugar de registrar todas las pulsaciones de teclas, los ladrones de contraseñas buscan archivos que puede contener una contraseña. Su modus operandi puede variar. Algunos de ellos son keyloggers en esencia., pero con el uso de algoritmos complejos para detectar ciertas cadenas de símbolos que escribes. Otros funcionan como virus troyanos esperando robar contraseñas..

Ladrones de información

Los piratas informáticos desarrollan ladrones de información para apuntar ciertos tipos de datos directamente a la computadora de la víctima.. Ladrones de información A menudo tienen una forma de virus troyanos.. Una vez que una víctima activa un ladrón de información, Recoge información de registros y ficheros., incluyendo contraseñas e información bancaria o incluso fotos o vídeos comprometedores. También hay ejemplos de ladrones de información que apuntan precisamente a un determinado tipo de archivo.. Su aplicación general son ataques precisos contra una persona que ha información valiosa en su PC.

Secuestradores de navegador

Los secuestradores de navegador pueden modificar la configuración de su navegador y redirigirlo a sitios web fraudulentos que no solicitó.. A pesar de este tipo de malware tiene detalles más comunes con el adware, También puede contener componentes de software espía.. Los navegadores contienen mucha información personal acerca de ti, por lo tanto, es probable que los piratas informáticos encuentren algo valioso. Galletas, En particular, puede proporcionar sus credenciales de inicio de sesión y opciones en diferentes sitios. Todos estos datos se suelen vender a terceros., o utilizado para ataques de phishing por parte de los mismos actores de amenazas.

Analizador de paquetes

Con un rastreador de paquetes, los ciberdelincuentes pueden conectarse a una red y obtener todo el tráfico pasando a través de él. Un hacker puede acceder a credenciales de inicio de sesión y datos financieros mediante el seguimiento del uso de Internet, incluyendo correo electrónico y mensajes instantáneos. Por eso los rastreadores pueden ser peligrosos, especialmente en redes Wi-Fi no seguras. Los piratas informáticos pueden detectar redes Wi-Fi públicas no seguras, interceptar el tráfico de cualquiera que los utilice. Además, Los rastreadores a veces están presentes en el firmware básico del dispositivo de red. una práctica muy extendida entre los fabricantes chinos.

Software espía comercial

Algunas empresas venden software espía que puedes instalar intencionalmente en tus dispositivos.. Por ejemplo, los padres pueden usarlo para proteger a sus hijos en Internet. Este tipo de software se conoce como controles parentales.. Además, algunas compañías utilizar software espía para monitorear a los empleados. Aunque esto no es ilegal, dicho software también se ajusta a la definición de software espía.

¿Cómo puedo infectarme con software espía??

Hay diferentes formas de infectarse con software espía.. Aquí hay algunos de los más comunes:

- Hacer clic en una ventana emergente o información sobre herramientas sin leer lo que dice

- Abrir archivos adjuntos de correo electrónico de remitentes desconocidos

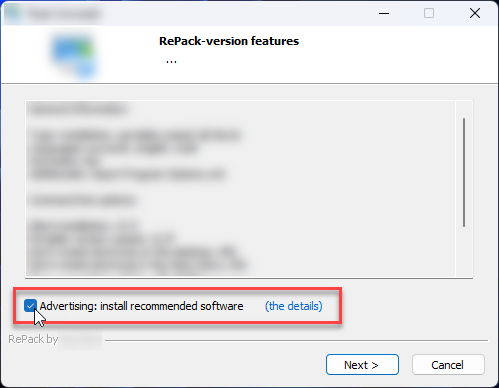

- Downloading pirated películas, música, o juegos

- Descargar archivos legítimos empaquetados con malware

¿Qué debo hacer si mi sistema está infectado con software espía??

Así que, si cree que se ha infiltrado software espía en su dispositivo, instalar un poderosa aplicación antivirus. Entonces, ejecute manualmente una actualización para asegurarse de que su antivirus contenga las bases de datos de virus más recientes y ejecute un análisis completo. Suponer, Por alguna razón, el malware no le permite instalar software antivirus ni ejecutar un análisis.. Luego puedes escanear tu computadora con un agresivo, herramienta de limpieza exclusiva como Trojan Killer. Finalmente, Compruebe sus defensas una vez que haya abordado el problema inmediato.. Asegurarse de que tu antivirus está funcionando completamente y sus bases están al día.