Puerta trasera simbionte: Un malware de Linux sigiloso y altamente evasivo

Investigadores de Blackberry e Intezer han reveló un programa maligno llamado simbionte usado para inyectar rootkits y puertas traseras en servidores Linux comprometidos. Este software ha estado dirigido a instituciones financieras en toda América del Sur.. Para instalar la plaga en el sistema., los malhechores necesitan acceso root, que pueden obtener mediante la explotación de vulnerabilidades no corregidas o filtraciones de datos de cuentas. Después del hackeo inicial, el malware se afianza en el sistema para realizar más ataques, cubrir la presencia de otros programas maliciosos, e interceptar datos confidenciales.

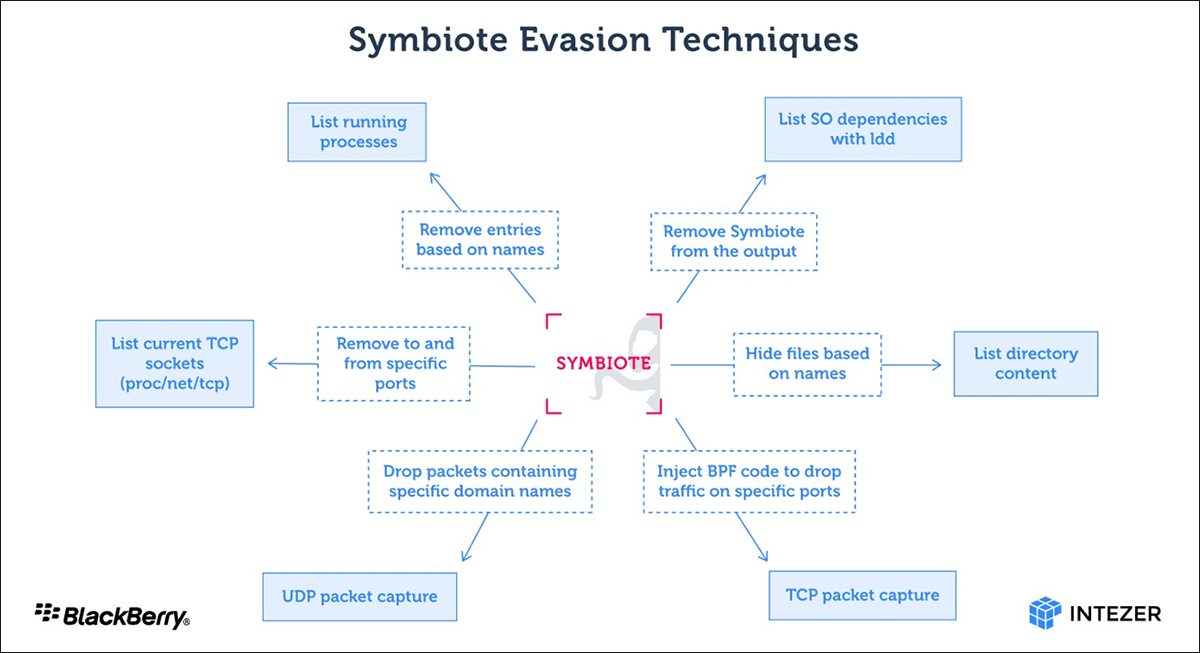

La especificidad del simbionte es que se propaga a través de una biblioteca separada, que se carga durante el lanzamiento de todos los procesos a través del ld_precarga truco y sustituye algunas solicitudes de la biblioteca estándar. El procesamiento de las llamadas reemplazadas cubre la actividad relacionada con la puerta trasera.. Por ejemplo, excluye elementos particulares de la lista de procesos, bloquea el acceso a ciertos archivos en /proc, oculta archivos en carpetas, excluye la biblioteca de separación maliciosa de la salida lld (la interceptación de la función ejecutiva y el análisis de las llamadas con el LD_TRACE_LOADED_OBJECT variable de entorno establecida en 1,) no muestra sockets de red conectados con la actividad maliciosa. Para defenderse de la inspección de tráfico, las funciones de la biblioteca libpcap se reasignan, /La lectura de proc/net/tcp se filtra, y la sustitución de código de bytes adicional en el programa BPF cargado en el kernel. Estas técnicas permiten ocultar la puerta trasera de los sniffers lanzados posteriormente en el mismo sistema..

Symbiote también puede ocultarse de los analizadores de actividad del sistema de archivos robando datos confidenciales, no en el nivel de apertura de archivos, sino interceptando estos archivos leídos en aplicaciones legítimas. (por ejemplo, la sustitución de las funciones de la biblioteca permite interceptar la entrada de la contraseña por parte de un usuario y los datos con la clave de acceso cargados desde el archivo.) Para acceso remoto, Symbiote intercepta algunas llamadas del módulo de autenticación conectable de Linux. Esto permite la conexión al sistema a través de un shell seguro con ciertas credenciales de ataque.. Escalada de privilegios también está previsto para. Los piratas informáticos pueden obtener privilegios de root modificando la variable de entorno HTTP_SETTHIS.