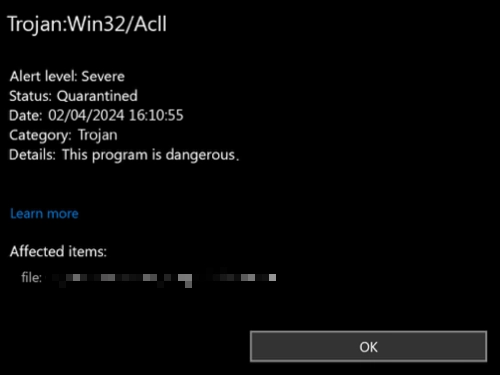

Trojan:Win32/Acll es un ladrón de malware detectado por Microsoft Defender. Se dirige a información confidencial, credenciales de acceso, detalles personales, y datos financieros. Se propaga a través de software pirateado, anuncios maliciosos, o paquetes.

Trojan:Descripción general de Win32/Acll

Trojan:Win32/Acll es un software malicioso de tipo ladrón codificado en Python. Está diseñado para extraer y transmitir información confidencial de dispositivos. Este tipo de malware se dirige a una amplia gama de datos, incluyendo información del sistema, credenciales de acceso, detalles personales, y datos financieros. Además de extraer datos de diversas aplicaciones como navegadores, clientes de correo electrónico, mensajeros, y otros, Trojan:Win32/Acll puede capturar archivos, hacer keylogging, manipular portapapeles, y realizar otras funcionalidades de software espía.

Se propaga a través de formas típicas de otros programas espía: archivos adjuntos de correo electrónico maliciosos y aplicaciones pirateadas. Sin embargo, Algunas de las muestras parecen imitar herramientas de administración de hardware, específicamente Utilidades de control de ventiladores y modificadores de parámetros UEFI. De este modo, el malware puede obtener los privilegios más altos, como tal, el software comúnmente requiere acceso de nivel raíz para funcionar.

Análisis técnico

Veamos cómo Trojan:Win32/Acll se comporta en el sistema. A pesar de que la mayoría de las muestras son un descubrimiento bastante reciente, Hay bastantes investigaciones sobre cada uno de ellos., significa que el malware está bastante extendido. Antes de comenzar sus malas acciones., realiza comprobaciones de los signos de virtualización en el entorno. Este reconocimiento ayuda a Acll a evitar el análisis o el sandboxing. El malware comprueba las siguientes ubicaciones:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer

HKEY_CURRENT_USER\Software\Microsoft\SystemCertificates

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Lsa\FipsAlgorithmPolicy

Estas claves contienen los almacenes de certificados del usuario, imponer el uso de algoritmos criptográficos, y controlar diversos aspectos del comportamiento y la seguridad del sistema. El malware también utiliza la ofuscación de código y otros trucos para evitar la detección.

Creación de exclusión mutua & Escalada de privilegios

Después de asegurarse de que no se está ejecutando en un entorno comprometido., Trojan:Win32/Acll crea exclusiones mutuas para evitar que se ejecute más de una instancia al mismo tiempo:

Local\SM0:3648:304:WilStaging_02

Local\SM0:5144:304:WilStaging_02

Entonces, el malware manipula archivos y se agrega al Programador de tareas para proporcionar inicios regulares. También, crea entradas en las claves de registro Ejecutar, hacer que el sistema ejecute el malware al iniciarse.

schtasks /create /f /RU "%USERNAME%" /tr "%ProgramData%\WinTrackerSP\WinTrackerSP.exe" /tn "WinTrackerSP HR" /sc HOURLY /rl HIGHEST

HKEY_USERS\%SID%\Software\Microsoft\Windows\CurrentVersion\Run\ExtreamFanV5

La creación de estos ganchos finaliza los preparativos, a medida que el malware cambia a cargar archivos DLL y ejecutarse a toda su potencia. Al utilizar el C:\WindowsSystem32wuapihost.exe -Incrustación mandar, Acll realiza la descarga y está listo para el siguiente paso.

Recopilación de datos

Como dije antes, Trojan:Win32/Acll es un ladrón de información, con un objetivo específico sobre datos sensibles del usuario y billeteras de criptomonedas. El malware intenta recopilar credenciales como hash o contraseña en texto sin formato. Además de buscar en el dispositivo, intenta recuperar contraseñas de ubicaciones de almacenamiento de contraseñas compartidas y carpetas del navegador. Acll verifica las siguientes ubicaciones:

C:\Program Files\Common Files\SSL\openssl.cnf

C:\Users\

C:\Users\user\AppData\Local\Microsoft\Edge\User Data\

C:\Users\user\AppData\Local\BraveSoftware\Brave-Browser\User Data

C:\Users\user\AppData\Local\Vivaldi\User Data

C:\Users\user\AppData\Roaming\Opera Software\Opera GX Stable

C:\Users\user\AppData\Local\Yandex\YandexBrowser\User Data

Más, cambia a billeteras de criptomonedas de escritorio. La lista de objetivos no es enorme, pero estoy seguro de que es sólo cuestión de tiempo que este malware empiece a atacar a otros.

C:\Program Files\Common Files\SSL\cert.pem

C:\Users\user\AppData\Local\Coinomi\Coinomi\wallets

C:\Users\user\AppData\Roaming\Electrum\wallets

C:\Users\user\AppData\Roaming\Ethereum\keystore

C:\Users\user\AppData\Roaming\Exodus\exodus.wallet

C:\Users\user\AppData\Roaming\atomic\Local Storage\leveldb

C:\Users\user\AppData\Roaming\bytecoin

La misma historia es sobre las credenciales FTP y VPN. Muestras revisadas dirigidas únicamente a FileZilla, OpenVPN y NordVPN (si los apunta en absoluto), pero dicha funcionalidad no es difícil de implementar. Todavía lo recomendaría reset all the passwords que se guardaban de esta u otra forma en el dispositivo afectado.

Exfiltración de datos

Después de recopilar la información, Trojan:Win32/Acll lo envía a C2. Varias muestras de Win32/Acll utilizan el bot de Telegram como servidor intermedio, como lo demuestra su actividad en la red:

https://api.telegram[.]org/bot7006468177:AAEjUyc53owWdXWMasYo_ZE1Y7t2sH1O718/sendMessage

https://api.telegram.org/bot7006468177:AAEjUyc53owWdXWMasYo_ZE1Y7t2sH1O718/sendDocument

Además de Telegrama, el malware utiliza varios servicios en la nube, incluyendo OneDrive, MicrosoftAzure, EdgeCast (Medios de Verizon), y otros. Aquí está la lista de direcciones IP:

TCP 204.79.197.203:443

TCP 34.117.186.192:443

TCP 149.154.167.220:443

TCP 20.99.186.246:443

Cómo eliminar Trojan:Win32/Acll?

Para eliminar troyano:Win32/Acll, recomiendo usar GridinSoft Anti-Malware, que puedes descargar e instalar desde el siguiente enlace. Después de la instalación, ejecute un escaneo completo y déjelo terminar, entonces el programa encontrará todos los archivos relacionados con malware. Además de la eliminación de malware, GridinSoft Anti-Malware puede proporcionar protección proactiva y seguridad en Internet. Esto ayudará a prevenir la instalación de malware incluso en la etapa de descarga.