Pitufo, o ataque pitufo, es un kind of DDoS attack. Tiene un mecanismo bastante sencillo., pero contrarrestarlo puede ser tan difícil como podría serlo con los tipos más sofisticados de ataques de negación.. Veamos cómo funciona., y descubrir cómo reflejar ese ataque, así como disminuir las posibilidades de llevar a cabo ese ataque con éxito..

¿Qué es un ataque de los pitufos??

Un ataque de los pitufos es bonito. tipo interesante de ataque DDoS. Cuando decimos “DDoS”, Generalmente imaginamos el ataque de inundación de solicitudes.. Ese tipo de amenaza se basa en crear un flujo enorme de solicitudes., eso solo sobrecarga el servidor. Si bien es muy fácil de crear, es bastante fácil de contrarrestar. Pitufo es similar al tipo de ataque mencionado., pero la inundación del canal se hace de otra manera. El nombre exacto de este tipo de ataque. – pitufo – representa el nombre del malware que se utilizó por primera vez para cometer dicho ataque – Win32/DDoS.Pitufo.

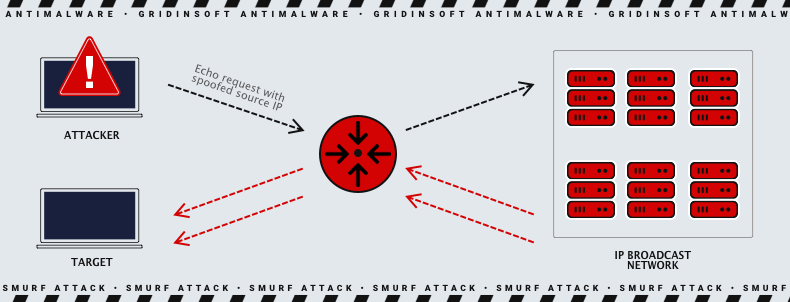

El ataque DDoS de Smurf supone el envío de paquetes ICMP a la red de banda ancha, y redirigir las respuestas de todos los posibles hosts al objetivo1. Una computadora envía un paquete a la red., sin elegir el anfitrión final, y todos los anfitriones presentes comienzan a responder. El tráfico creado por las respuestas es el principal peligro.: la red puede constar de cientos de ordenadores. Para comparar con la vida real., es como publicar una oferta de venta de coches muy atractiva en decenas de sitios web, y especificando el número de teléfono de una persona a la que quieres cabrear. Si estos sitios no están moderados, la víctima puede recibir llamadas sobre esta oferta durante meses, hasta que cambie el número de teléfono. Efectos impresionantes, ¿no es así?? Los ataques de los pitufos en Internet no conducirán a cambiar el número, pero seguramente verás como la red se derrite bajo la carga.

¿Cómo se llevó a cabo el ataque DDoS de los Pitufos??

Como en el caso de cualquier ataque de negación., pitufo requiere una cadena de computadoras que atenderán sus solicitudes. Sin embargo, el número de ordenadores bajo el control del atacante no es el único (y el principal) parámetro variable. Dado que los delincuentes utilizan la red de banda ancha como intermediaria en este ataque, la eficiencia de este último depende de qué tan grande sea la red a donde se envía el ICMP. Para evitar el filtrado de tráfico por parte de los hosts de la red., es mejor enviar los pings a diferentes. Tal paso también hará que la contraataque y el rastreo de ataques sean mucho más difíciles..

Seguro, lo cuantitativo y cualitativo características de la botnet jugar un papel también. Porque El ataque pitufo generalmente apunta a servidores independientes. (por ejemplo, los que pertenecen a pequeñas empresas) en lugar de grandes recursos en línea, no hay necesidad de enviar spam a las solicitudes. Es posible hacer todo con una mínima cantidad de recursos., cuando conoces la configuración correcta. Por ejemplo, enviando paquetes más grandes multiplicados en una red grande que usted solicita como intermediario, lo hará rápidamente crear un efecto de cuello de botella y hacer que el servidor de destino sea inoperable. Sin embargo, no es tan fácil encontrar una red así, por lo que los delincuentes normalmente tienen que contentarse con botnets más grandes y tamaños de paquetes más pequeños.

¿Qué tan peligroso es el ataque de los pitufos??

Como cualquier ataque DDoS, tiene un efecto desagradable principal – el servidor de destino deja de funcionar. Desde this type of cyber security attack Suele apuntar a objetivos más pequeños pero más sensatos., como servidores operativos de proveedores de software. Tener un servidor llamado para estas empresas significa lo perturbado, o incluso flujo de trabajo paralizado. Exactamente, ese es uno de los objetivos de tales ataques – causar interrupciones en la infraestructura de los rivales. Sin embargo, ese no es un solo propósito.

ataque DDoS, contrario al phishing o propagación de malware, es bastante fácil de rastrear. Pitufo, por otro lado, permite a los delincuentes utilizar una cantidad mínima de cosas por las que pueden ser rastreados. Con entornos y circunstancias adecuados, puede tener éxito incluso con una docena de computadoras involucradas en el ataque. Esto puede resultar extremadamente rentable para los ciberdelincuentes que utilizan DDoS attacks como distracción para la otra acción – inyección de malware, por ejemplo, o exfiltración de datos.

Para realizar un ataque DDoS pitufo, ciberdelincuentes que gestionan una amenaza persistente avanzada pueden utilizar una red corporativa que ya han infectado. De nuevo, No es tan fácil alcanzar el entorno ideal para tal ataque., pero usando máquinas “de repuesto” Los delincuentes pueden reducir los costos de alquiler o establecimiento de botnets.. Mientras que los ataques DDoS más clásicos desde el interior pueden rastrearse y bloquearse con bastante facilidad, Los ataques de los pitufos no son tan fáciles de reflejar..

Cómo protegerse de los ataques DDoS de los pitufos?

Afortunadamente para los mantenedores del servidor y todos los involucrados en él., La protección contra los ataques de los pitufos no es demasiado difícil de establecer.. Las funciones que solicitan los delincuentes son conocidas, y pueden contrarrestarse fácilmente con pérdidas de funcionalidad bajas o nulas. Seguro, no cerrarás el ataque DDoS por completo, pero su eficiencia, según las mejores expectativas, caerá a 1 solicitud por 1 computadora atacante, independientemente del número de computadoras en la red arbitraria.

- Deshabilitar la transmisión dirigida por IP. La incapacidad de enrutar las respuestas a su red hace imposible realizar dicho ataque.. Sin embargo, puede ser un problema para alguna funcionalidad, por ejemplo, para conexiones FTP/SFTP. Esta configuración está a punto de realizarse en el enrutador..

- Prohibir las respuestas ICMP recibidas. Esa función filtrará los paquetes de respuesta ICMP., que generalmente se utilizan en ataques de pitufos. Mientras tanto, Los piratas informáticos no están obligados a utilizar este tipo de paquete., por lo tanto esta no es una solución ideal.

- Configurar el firewall para filtrar los pings desde el exterior. Esa es la solución más flexible que puede proporcionar problemas mínimos en el flujo de trabajo.. La imposibilidad de hacer ping a su servidor desde el exterior detiene el enrutamiento de paquetes (simplemente no llegan a ninguna parte) y probablemente detendrá a los ciberdelincuentes que puedan intentar forzar su controlador de dominio por fuerza bruta..

- Más información sobre los ataques de los pitufos.