La vulnerabilidad de día cero es el verdadero desastre de un mundo moderno de ciberseguridad. Es posible que tengas un perfecto sistema de protección establecido en tu red, y sus empleados pueden estar advertidos y listos para reaccionar adecuadamente si algo sale mal, pero eso aún no es suficiente para decir que se evita una amenaza de día cero. Entonces, ¿hay alguna razón para crear algún tipo de escudo de ciberseguridad?? ¿Qué significa el ataque de día cero?? ¿O hay alguna manera de evitar este peligro?? Vamos a resolverlo juntos.

¿Qué es una vulnerabilidad de día cero??

Y entonces, ¿Cómo puedes describir el definición de ataque de día cero? Es una vulnerabilidad que aún no ha sido detectada. Existe el ataque de día cero, pero nadie los espera, ya sea porque se usa para la implementación de malware. Cualquier aplicación puede ser una posible superficie de ataque., por eso, no hay razón para construir una alineación confiable de ningún tipo. Una situación así parece una pesadilla para cualquier analista de ciberseguridad., sin embargo, para la mayoría de las personas que trabajan en esta industria eso simplemente aumenta la emoción.

Hagamos una breve referencia a la definición de vulnerabilidad. (y vulnerabilidad de día cero). Es la función no declarada en el programa o en el sistema operativo la que permite al atacante ejecutar su código de formas más beneficiosas. Ante todo, Los exploits más utilizados por los delincuentes son los que proporcionan ejecución remota de código y escalada de privilegios.. Estas acciones suelen permitir a los ciberdelincuentes hacer lo que quieran en el entorno infectado.. Ya que supone el uso de software avanzado., la mayoría de los ataques cometidos con el uso de exploits se hace contra las corporaciones – solo porque tienen cosas mucho más valiosas.

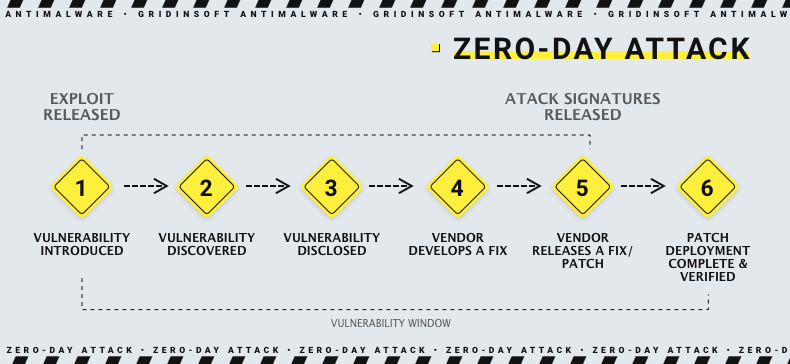

Las vulnerabilidades de los ataques de día cero nunca aparecen de la nada. Los desarrolladores hacen todo lo posible para que sus programas funcionen bien. No obstante, una solución de programa que funciona bien no siempre significa uno que no tenga vulnerabilidades. Además de los que son conocidos por el vendedor., Hay algunos que todavía están presentes pero no han sido descubiertos.. Pueden ser descubiertos por ciberdelincuentes, así como por analistas que revisan la aplicación. Usuarios subcontratados especiales, llamados cazadores de errores, También trabajar para descubrir las vulnerabilidades presentes en un determinado producto.. Este tipo de iniciativas se pagan generosamente, entonces es una buena manera de ganar dinero. Pero todavía hay muchos usuarios avanzados que deciden aplicar esos trucos para obtener ingresos..

¿Cómo se utilizan las vulnerabilidades de día cero??

ya que nadie (además del delincuente que lo descubrió) sabe de esa infracción, es bastante fácil de aplicar si hablamos de evitar alarmas y atención. Incluso algunas de las soluciones EDR cometa un error al pasar las acciones de programas conocidos como legítimos, sin pensar que esta actividad exacta puede ser maliciosa. Es por eso es mejor usar an endpoint zero-day attack protection application.

Cualquier vulnerabilidad necesita una forma de ser utilizada., y las vulnerabilidades de día cero no son únicas. Lo mismo que con cualquier otro exploit., Los delincuentes crean un exploit de malware que abre esa brecha y ejecuta la carga útil con privilegios avanzados.. Por las infracciones que permiten la escalada de privilegios, existe el otro metodo. Los delincuentes simplemente crean otra cuenta en su sistema, que tiene privilegios de administrador, y esconderlo de tu vista. Por lo tanto, Tienen la posibilidad de ejecutar cualquier cosa con privilegios de administrador en cualquier momento.. Este paso es bastante popular. cuando se implementa la APT.

Por qué la vulnerabilidad de día cero es peligrosa?

Por supuesto, como cualquier otra hazaña, los de día cero conllevan un peligro tremendo, dondequiera que se use. Usar cualquiera de las consecuencias de la implementación, se proporcionan control total sobre una de las computadoras en la red y luego lo expanden a toda la red. El objetivo final de los actores de amenazas es su controlador de dominio. – probablemente sepan que tienes algo que no quieres que se publique. Los delincuentes pueden incluso entrar en su red sin interactuar con sus archivos – pero pueden pedirle un pago para mantener en secreto el hecho del incumplimiento.. Estos tipos astutos a menudo se hacen llamar pentesters pospagos..

No obstante, No todos los delincuentes pueden ser tan nobles.. Generalmente, desplegarán ransomware, software espía, o ambas cosas simultáneamente – para que te sea imposible acceder a tus datos sin pagarles. Los desarrolladores de ransomware trabajan mucho para crear un malware compuesto que tenga módulos de cifrado y robo de datos. – Un cadáver así es sólo una bomba nuclear para datos confidenciales.. También te pedirán que pagues dos rescates separados. – uno para descifrar datos y el otro para mantener los datos filtrados en secreto. Aún, nadie les impide cobrar ambos rescates, publicar los datos robados, y desapareciendo sin la clave de descifrado. Afortunadamente, tales situaciones son bastante raras.

Prevención de ataques de día cero

La mayoría de las vulnerabilidades descubiertas se solucionan bastante rápido. Cuando estos incumplimientos no son esperados, Los especialistas que los encontraron los reportan al vendedor., y este último los soluciona lo más rápido posible. En el entorno actual, es importante guardar silencio hasta que se publique la solución al exploit. OSINT proporciona mucha información básica. para ciberataques, aun asi varias palabras que dijiste en tu historia de Instagram puede actuar mucho. Pero, ¿Qué es un ataque de día cero en ciberseguridad??

El peligro exacto para usted está en el hecho de que alguien aplique este exploit en su contra.. Su existencia es desagradable., pero todavía no es nada hasta que no te ataquen. Sin embargo, Es bastante difícil asegurarse de que nadie te ataque nunca.. Afortunadamente, Hay algunos consejos que pueden disminuir este peligro., así como el daño general causado por el ataque por órdenes de magnitud.

- Utilice una herramienta de seguridad bien hecha. Tanto la vulnerabilidad normal como la de día cero pueden eludir fácilmente los mecanismos de protección no profesionales.. Usando soluciones como EDR, junto con todas las configuraciones de seguridad posibles en los sistemas disminuirán las posibilidades de un ataque exitoso. Una dura delimitación de derechos probablemente bloqueará el alcance de posibles acciones, mientras que el EDR con una política de confianza cero detectará y bloqueará todos los posibles trucos que puedan aplicar para alcanzar el objetivo.. Con seguridad, eso no es una panacea – Se recomienda aplicar todas estas acciones junto con medidas regulares de ciberseguridad..

- Actualice su software periódicamente. Aunque se pueden descubrir vulnerabilidades de día cero incluso en la última versión de los programas, la posibilidad de que ocurra tal caso disminuye con el crecimiento del número de versión. Seguro, a veces esta regla no funciona, pero es mejor confiar en una tendencia que negarla debido a las miserables exclusiones. Además de los ataques de día cero, También recibirá parches para todas las infracciones que ya fueron descubiertas.. Las versiones anteriores pueden tener un código base peor, o contener soluciones que son mucho más fáciles de piratear.

- Limitar las superficies de ataque.. Incluso cuando no se puede predecir dónde ocurrirá el ataque, Aún puedes hacer que sea mucho más difícil aplicar cualquier vector de ataque.. El mayor incumplimiento que está presente en cada empresa – el humano – debe ser el elemento de mayor preocupación. Los ataques sin clic ocurren con bastante poca frecuencia, por lo que la gran mayoría de las amenazas que enfrentará su empresa probablemente estarán relacionadas con las acciones de sus empleados. Abrir el archivo adjunto del correo electrónico de phishing, y conectar la unidad flash sin escanearla en busca de posible malware – Eso puede parecer un caso de baja probabilidad., pero eso no es.