En años recientes, exploits y ataques de día cero se han convertido en importantes amenazas emergentes. Estos ataques aprovechan vulnerabilidades desconocidas dentro del software., lo que los hace casi imposible de detectar y prevenir. Los ataques de día cero pueden tener consecuencias nefastas, permitir a los atacantes tomar el control de los sistemas, robar datos, o instalar malware.

¿Qué es un ataque de día cero??

Un ataque de día cero Es un tipo de vulnerabilidad que aún no ha sido detectada.. Se puede utilizar para la implementación de malware y puede apuntar a cualquier aplicación como posible superficie de ataque. Esto dificulta la creación de una línea confiable de cualquier tipo y plantea un desafío importante para los analistas de ciberseguridad.. Sin embargo, para quienes trabajan en esta industria, el desafío es emocionante.

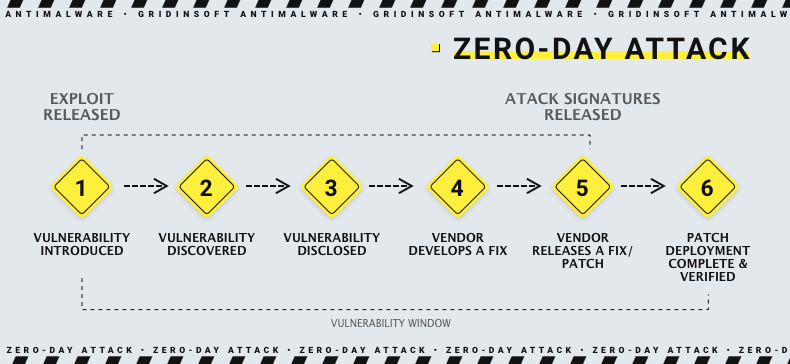

Los atacantes pueden explotar la función no declarada en un programa o sistema operativo para ejecutar su código de manera más beneficiosa. El exploits más utilizados Los ciberdelincuentes son aquellos que proporcionan ejecución remota de código y escalada de privilegios., que les permiten hacer lo que quieran en el entorno infectado. Como estos ataques requieren software avanzado, ellos son generalmente dirigido contra corporaciones ya que poseen datos más valiosos.

Como la única persona que sabe sobre la infracción es el criminal que la descubrió., explotarlo sin disparar ninguna alarma o llamar la atención es bastante sencillo. Incluso algunas soluciones EDR pueden cometer errores al pasar por alto acciones de programas confiables sin considerar eso tales actividades podrían ser maliciosas. Por eso es recomendable utilizar una aplicación de protección de endpoints que pueda prevenir ataques de día cero..

Identificar y abordar ataques y exploits de día cero

Detectar y mitigar exploits y ataques de día cero puede ser un desafío ya que no existen vulnerabilidades conocidas ni firmas para identificarlos.. Sin embargo, hay estrategias que se pueden utilizar para identificar y eliminar estos ataques.

- Monitorear el tráfico de red y los registros del sistema para identificar cualquier actividad sospechosa que pueda indicar un ataque de día cero.

- Educar a los usuarios sobre métodos de ataque comunes, como phishing e ingeniería social, para reducir la probabilidad de un ataque de día cero exitoso.

- Manténgase actualizado con el software, actualizaciones del sistema, y parches para minimizar vulnerabilidades que podría explotarse en un ataque de día cero.

- Implementar sistemas de detección y prevención de intrusiones para ayudar a detectar y bloquear exploits de día cero y ataca antes de que puedan causar daño.

Los parches pueden ser ineficaces, He aquí por qué

Las organizaciones han sido luchando con la gestión de parches por mucho tiempo. Una de las razones es la abrumadora cantidad de parches que necesitan manejar.. En 2021, encima 20,000 las vulnerabilidades fueron arregladas, haciendo que sea cada vez más difícil mantenerse al día con todas las actualizaciones.

Incluso si mantenerse actualizado con los parches fuera fácil, muchos Los usuarios tienden a ignorarlos., pensando que pueden permitirse el lujo de actualizar su software unos días o semanas después del lanzamiento. Sin embargo, esta práctica puede plantear riesgos importantes, que muchos usuarios desconocen. Además, gestión de parches A menudo se le presta poca atención en la formación de concienciación sobre seguridad., a pesar de que el Departamento de Seguridad Nacional recomendó que se Los parches se aplicarán dentro 15 días de liberación.

Sin embargo, Determinar qué parches son críticos puede ser un dilema para muchos equipos de seguridad.. Estos equipos cuentan con procedimientos para garantizar que los parches se prueban internamente antes del despliegue, como a veces, pueden tener errores o ser ineficaces, causando más daño. Los equipos de TI también siguen procedimientos para realizar un seguimiento de las implementaciones de parches y para garantizar que ningún dispositivo o sistema quede sin parchear.

Cómo protegerse contra los días cero?

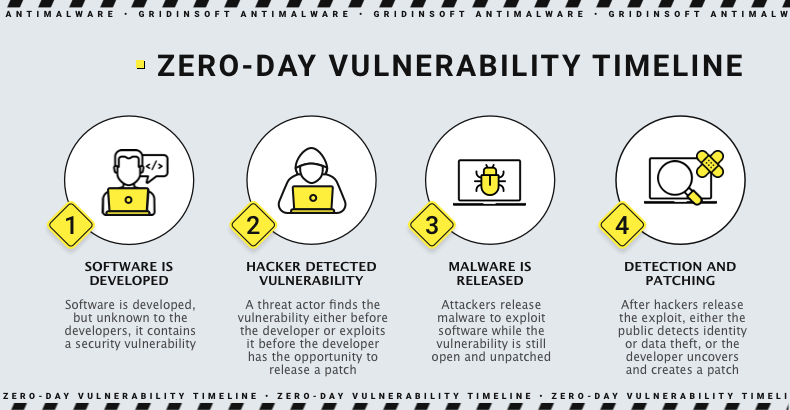

Es crucial entender que el El panorama de amenazas siempre está cambiando., y con frecuencia surgen nuevas versiones de vulnerabilidades de día cero. Para mantenerse informado sobre los últimos desarrollos y tipos de vulnerabilidades de día cero cada año., se recomienda seguir fuentes confiables sobre ciberseguridad y mantenerse actualizado con los acontecimientos actuales en esta industria.

Además, en el panorama actual de la ciberseguridad, Detección y respuesta de terminales (EDR) y Detección y respuesta ampliadas (XDR) Las soluciones están ganando importancia.. Funcionan mejor cuando se combinan con el modelo de protección de confianza cero..

Implementar actualizaciones rápidamente para mejorar la ciberseguridad y reducir los riesgos abordar las vulnerabilidades conocidas es esencial. Al integrar soluciones EDR y XDR que cuentan con una arquitectura de confianza cero, las organizaciones pueden detectar, responder a, y mitigar las amenazas a la seguridad de manera más eficiente, ya sea que impliquen vulnerabilidades conocidas o exploits de día cero. Estas tecnologías crean una postura de seguridad sólida. priorizar el seguimiento continuo, verificación, y respuestas adaptativas a las amenazas cibernéticas en evolución. Esto ayuda a mantener un entorno seguro..