Troyano de acceso remoto es un software que permite el acceso no autorizado a la computadora de una víctima o vigilancia encubierta. Los troyanos de acceso remoto a menudo se disfrazan de programas legítimos y ofrecen al atacante acceso sin obstáculos. acceso. Sus capacidades incluyen el seguimiento del comportamiento del usuario., Copiando documentos, y utilizar el ancho de banda para actividades delictivas.

¿Qué es un troyano de acceso remoto? (RATA)?

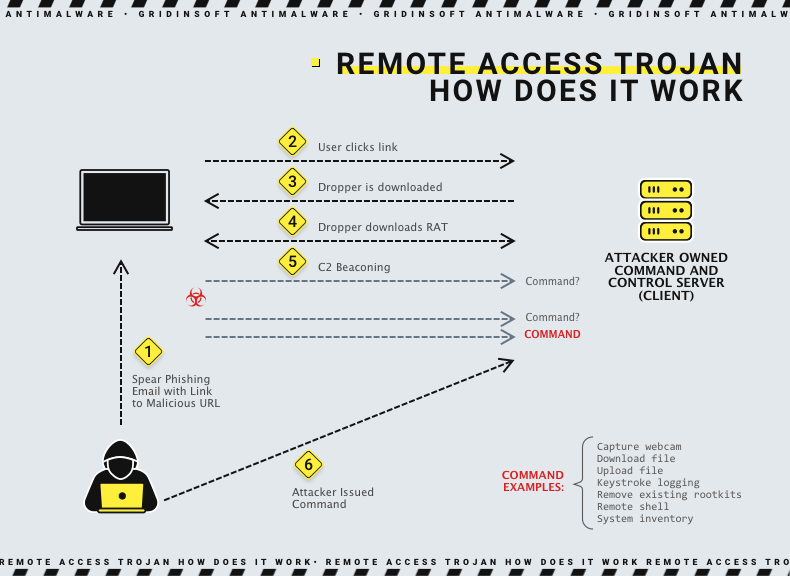

Un troyano de acceso remoto (RATA) es un programa malicioso que abre una puerta trasera, permitir que un atacante controle completamente el dispositivo de la víctima. Los usuarios suelen descargar RAT con un programa legítimo., es decir., dentro de juegos pirateados de torrents o dentro de un archivo adjunto de correo electrónico. Una vez que un atacante compromete el sistema host, puede usarlo para propagar RAT a computadoras vulnerables adicionales, de este modo creando una red de bots. Además, RAT se puede implementar como carga útil utilizando kits de explotación. Una vez implementado con éxito, RAT se conecta directamente al comando y control (C&C) servidor que controlan los atacantes. Lo logran mediante usando un puerto TCP abierto predefinido en el dispositivo comprometido. Porque la RAT proporciona acceso a nivel de administrador, un atacante puede hacer casi cualquier cosa en la computadora de una víctima, como:

- Utilice software espía y registradores de pulsaciones de teclas para rastrear el comportamiento de la víctima

- Obtenga acceso a datos confidenciales, incluidos números de seguro social e información de tarjetas de crédito

- Ver y grabar videos desde una cámara web y un micrófono

- Tomar capturas de pantalla

- Formatear discos

- Descargar, cambiar o eliminar archivos

- Distribuir malware y virus.

¿Cómo funciona un troyano de acceso remoto??

Como cualquier otro tipo de malware, Se puede adjuntar una RAT a un correo electrónico o publicarla en un sitio web malicioso.. Los ciberdelincuentes también pueden aprovechar una vulnerabilidad en un sistema o programa. La rata es similar a Protocolo de escritorio remoto (PDR) o Anydesk pero se diferencia en su sigilo. RAT establece un comando y control (C2) canal con el servidor del atacante. Por aquí, los atacantes pueden enviar comandos a RAT, y puede devolver los datos. Las RAT también tienen un conjunto de controles y métodos integrados. por ocultar su tráfico C2 de la detección.

Las RAT se pueden combinar con módulos adicionales, proporcionando otras capacidades. Por ejemplo, supongamos que un atacante puede afianzarse utilizando una RAT. Entonces, después de examinar el sistema infectado con la RAT, él decide que necesita instalar un registrador de teclas. Dependiendo de sus necesidades, RAT puede tener una función de registro de teclas incorporada o la capacidad de descargar y agregar un módulo de registro de teclas. También puede cargar y ejecutar un registrador de teclas independiente..

Por qué el troyano de acceso remoto es peligroso?

Un 2015 El incidente en Ucrania ilustra la naturaleza nefasta de los programas RAT. En el momento, Los atacantes utilizaron malware de control remoto. para cortar el poder a 80,000 gente. Como resultado, obtuvieron acceso remoto a una computadora autenticada en el SCADA (control de supervisión y recopilación de datos) máquinas que controlaban la infraestructura de servicios públicos del país. Además, El troyano de acceso remoto permitió a los atacantes acceder a recursos confidenciales eludiendo los privilegios elevados del usuario autenticado en la red.. De este modo, un ataque con RAT puede adquirir una escala amenazadora, hasta la amenaza a la seguridad nacional.

Desgraciadamente, Los equipos de ciberseguridad suelen tener dificultades para detectar RAT.. Esto se debe a que el malware suele incluir muchas funciones de ocultación., permitiéndole evitar cualquier detección. Además, Las RAT gestionan los niveles de utilización de recursos para que no haya degradación del rendimiento., dificultando la detección de la amenaza.

Formas de utilizar RAT

Las siguientes son formas en las que un ataque RAT puede comprometer a usuarios individuales, organizaciones, o incluso poblaciones enteras:

- Espionaje y chantaje: Un atacante que ha implementado un RAT en el dispositivo de un usuario obtiene acceso a las cámaras y micrófonos del usuario. Como consecuencia, puede tomar fotografías del usuario y su entorno y luego usarlas para lanzar ataques más sofisticados o chantajear..

- Lanzar denegación de servicio distribuida (DDoS) Ataques: Los atacantes instalan RAT en muchos dispositivos de usuario, luego use esos dispositivos para inundar el servidor de destino con tráfico falsificado. Aunque el ataque puede provocar una degradación del rendimiento de la red, Los usuarios a menudo no saben que los piratas informáticos utilizan sus dispositivos para ataques DDoS..

- Criptominería: En algunos casos, Los atacantes pueden usar RAT para extraer criptomonedas en la computadora de la víctima.. Al escalar esta acción a muchos dispositivos, pueden obtener enormes ganancias.

- Compromiso de sistemas industriales: Como se describió anteriormente, Los atacantes pueden usar RAT para obtener control sobre grandes sistemas industriales.. Estos podrían ser servicios públicos como el suministro de electricidad y agua.. Como resultado, un atacante puede causar daños importantes a los equipos industriales al sabotear estos sistemas e interrumpir servicios críticos en áreas enteras.

Almacenamiento remoto de archivos: A veces, los atacantes pueden utilizar RAT para almacenar contenido ilegal en las máquinas de las víctimas desprevenidas.. De esa manera, Las autoridades no pueden cerrar la cuenta o el servidor de almacenamiento del atacante porque mantiene información en dispositivos que pertenecen a usuarios legítimos..

Ejemplos de troyanos de acceso remoto

njRAT

NjRAT es probablemente el más conocido y el más antiguo entre los troyanos de acceso remoto. Apareció en 2012, sigue recibiendo actualizaciones, que ajustan su funcionalidad a los “estándares” modernos, lo que compensa su longevidad. La razón de esto probablemente sea la atención de los actores de amenazas patrocinados por el estado: APT36 y APT41 – que lo utilizan en ciberataques casi desde sus inicios.

La funcionalidad clave de njRAT es típica de prácticamente cualquier troyano de acceso remoto: se trata de proporcionar acceso remoto. Este último se completa con la carga y descarga de archivos mediante comando., registrar pulsaciones de teclas y capturar entradas de micrófono y cámara. Algunas de sus variantes también son capaces de obtener credenciales de navegadores y aplicaciones de criptomonedas.

Una característica interesante de este troyano de acceso remoto es su denominación.. Los analistas de amenazas usan su nombre original. interchangeably with “Bladabindi”. Este último es un nombre de detección que Microsoft asignó a este troyano en sus inicios. Generalmente, Redmond cambia de nombre a medida que el malware gana volumen y potencia, pero esto no pasó aquí.

ellos no estan creciendo

Sakula es un software aparentemente inofensivo con una firma digital legítima. Sin embargo, El malware apareció por primera vez en 2012 y es utilizado contra objetivos de alto nivel. Permite a los atacantes aprovechar al máximo la administración remota en el dispositivo y utiliza solicitudes HTTP simples sin cifrar para comunicarse con el C.&servidor C. Además, utiliza un ladrón de contraseñas Mimikatz para autenticarse mediante un método de transferencia de hash que reutiliza los hashes de autenticación del sistema operativo para secuestrar sesiones existentes..

kjw0rm

KjW0rm es un gusano escrito en VBS en 2014 que usa ofuscación, lo que dificulta la detección en computadoras con Windows. Tiene muchas variaciones; la versión anterior para padres se llama «njw0rm». El malware y todas las demás variantes pertenecen a la misma familia., con muchas características y similitudes en su flujo de trabajo. Se despliega sigilosamente y luego abre una puerta trasera que permite a los atacantes obtener el control total de la máquina y enviar datos de vuelta a la C&servidor C.

tenerx

Havex es un troyano de acceso remoto descubierto en 2013 como parte de una campaña de espionaje a gran escala dirigida a los sistemas de control de producción (ICS) utilizado en muchas industrias. Su autor es un grupo de hackers conocido como Dragonfly y Energetic Bear.. Proporciona a los atacantes control total sobre los equipos industriales.. Havex utiliza varias mutaciones para evitar la detección y deja una huella mínima en el dispositivo de la víctima.. Se comunica con la C.&Servidor C a través de protocolos HTTP y HTTPS.

Agente.BTZ/ComRat

Agente.BTZ/ComRat (también llamado uroburos) es un troyano de acceso remoto que se hizo famoso después Los piratas informáticos lo utilizaron para ingresar a los EE. UU.. militar en 2008. La primera versión de este malware probablemente se lanzó en 2007 y tenía propiedades parecidas a las de un gusano, Difusión a través de medios extraíbles.. De 2007 a 2012, Los desarrolladores lanzaron dos versiones importantes de RAT.. Más probable, Este es un desarrollo del gobierno ruso.. Se puede implementar mediante ataques de phishing y utiliza cifrado, Anti-análisis, y técnicas forenses para evitar la detección. Además, Proporciona un control administrativo completo sobre la máquina infectada y puede transmitir datos a su C.&servidor C.

cometa oscuro

Backdoor.DarkComet es una aplicación troyana de acceso remoto que se ejecuta en segundo plano y recopila sigilosamente información sobre el sistema., usuarios conectados, y actividad de la red. Este troyano de acceso remoto se identificó por primera vez en 2011 y todavía se utiliza activamente hoy. Proporciona control administrativo completo sobre los dispositivos infectados.. Por ejemplo, puede desactivar el administrador de tareas, cortafuegos, o control de acceso de usuarios (UAC) en máquinas Windows. Además, Dark Comet utiliza cifrado, evitando así la detección por parte del antivirus.

alienígenaespía

AlienSpy es una RAT que soporta múltiples plataformas. Esto permite la creación de carga útil para Windows., linux, Mac OS X, y sistemas operativos Android. Puede recopilar información sobre el sistema de destino., activar la cámara web, y conéctese de forma segura al C&servidor C, proporcionando un control total sobre el dispositivo. Además, AlienSpy utiliza técnicas antianálisis para detectar la presencia de máquinas virtuales. Según el investigador que analizó la amenaza, el operador detrás del autor del servicio es un hablante nativo de español, probablemente mexicano.

Heseber BOT

El BOT de Heseber se basa en la tradicional herramienta de acceso remoto VNC. Utiliza VNC para controlar remotamente el dispositivo de destino y transferir datos al C&servidor C. Sin embargo, no proporciona acceso administrativo a la máquina a menos que el usuario tenga dichos permisos. Dado que VNC es una herramienta legítima, Las herramientas antivirus de Haseber no lo identifican como una amenaza.

sub7

Sub7 es un troyano de acceso remoto que se ejecuta en un modelo cliente-servidor. La puerta trasera se descubrió por primera vez en mayo. 1999 y se ejecutó en Windows 9x y la familia de sistemas operativos Windows NT hasta Windows 8.1. El servidor es un componente implementado en la máquina víctima., y el cliente es la GUI del atacante para controlar el sistema remoto. El servidor intenta instalarse en un directorio de Windows y, una vez desplegado, proporciona captura de cámara web, redirección de puertos, charlar, y un editor de registro fácil de usar.

Orificio trasero

Back Orifice es un troyano de acceso remoto para Windows introducido en 1998. Es compatible con la mayoría de las versiones que comienzan con Windows. 95 y se implementa como un servidor en el dispositivo de destino. Ocupa poco espacio, tiene un cliente GUI, y permite que un atacante obtenga control total sobre el sistema. RAT también puede utilizar técnicas de procesamiento de imágenes. para controlar múltiples computadoras simultáneamente. El servidor se comunica con su cliente vía TCP o UDP., normalmente usando el puerto 31337.

Cómo protegerse contra el troyano de acceso remoto?

Como se indicó anteriormente, Los troyanos de acceso remoto confían en su sigilo. Una vez que ha aparecido, probablemente tendrás dificultades para detectarlo, incluso si la muestra exacta de malware no es nueva. Por eso, la mejor manera de protegerse contra el troyano de acceso remoto es para ni siquiera darle la oportunidad de correr. Los siguientes métodos representan acciones proactivas que reducen considerablemente las posibilidades de introducción de malware y la posibilidad de meterse en problemas..

Entrenamiento de seguridad

Desgraciadamente, el eslabón más débil en cualquier defensa es el elemento humano, cuál es la causa fundamental de la mayoría incidentes de seguridad, y las RAT no son una excepción. Por lo tanto, La estrategia de defensa contra las RAT depende de capacitación en seguridad para toda la organización. Además, las víctimas suelen lanzar este malware a través de archivos adjuntos y enlaces infectados en campañas de phishing. Por lo tanto, Los empleados deben estar atentos para no contaminar la red de la empresa y poner en peligro toda la organización accidentalmente..

Usar autenticación multifactor (Ministerio de Asuntos Exteriores)

Dado que las RAT suelen intentar robar contraseñas y nombres de usuario de cuentas en línea, El uso de MFA puede minimizar las consecuencias. si las credenciales de una persona están comprometidas. La principal ventaja de MFA es que proporciona capas adicionales de seguridad y reduce la probabilidad de que la identidad de un consumidor se vea comprometida. Por ejemplo, supongamos un factor, como la contraseña del usuario, es robado o comprometido. En ese caso, Los otros factores proporcionan una capa adicional de seguridad..

Procedimientos estrictos de control de acceso

Los atacantes pueden utilizar RAT para comprometer las credenciales de administrador y obtener acceso a datos valiosos en la red de la organización.. Sin embargo, con estrictos controles de acceso, puedes limitar las consecuencias de credenciales comprometidas. Las reglas más estrictas incluyen:

- Configuraciones de firewall más estrictas

- Lista segura de direcciones IP para usuarios autorizados

- Usar soluciones antivirus más avanzadas

Soluciones para acceso remoto seguro

Cada nuevo punto final conectado a su red es una posible oportunidad de compromiso de RAT para los atacantes.. Por lo tanto, para minimizar la superficie de ataque, es importante permitir solo el acceso remoto a través de conexiones seguras establecido a través de VPN o puertas de enlace de seguridad. También puede utilizar una solución sin cliente para acceso remoto. No requiere complementos ni software adicionales en los dispositivos del usuario final, ya que estos dispositivos también son objetivos de los atacantes.

Tecnologías de seguridad de confianza cero

Recientemente, modelos de seguridad de confianza cero han ganado popularidad porque se adhieren al principio de "nunca confiar", principio de “verificar siempre”. Como consecuencia, el El enfoque de seguridad de confianza cero ofrece un control preciso sobre los movimientos laterales en lugar de un acceso total a la red.. Es fundamental para suprimir los ataques RAT., ya que los atacantes utilizan movimientos laterales para infectar otros sistemas y acceder a datos confidenciales.

Centrarse en los vectores de infección

Como otros programas maliciosos, El troyano de acceso remoto es una amenaza solo si se instala e implementa en la computadora de destino. Usando navegación segura, soluciones antiphishing, y parchear constantemente los sistemas puede minimizar la probabilidad de RAT. En general, estas acciones son una Buen tono para mejorar la seguridad en cualquier caso., no sólo contra los troyanos de acceso remoto.

Preste atención al comportamiento anormal.

Los RAT son troyanos que pueden presentarse como aplicaciones legítimas pero contienen características maliciosas asociadas con la aplicación real.. El seguimiento de la aplicación y el sistema en busca de comportamientos anormales puede ayudar a identificar signos que podrían indicar un troyano de acceso remoto.

Monitoreo del tráfico de la red

Un atacante utiliza RAT para controlar de forma remota una computadora infectada a través de la red. Como consecuencia, una RAT implementada en un dispositivo local se comunica con un C remoto&servidor C. Por lo tanto, deberías prestar atención a tráfico de red inusual asociado con tales mensajes. Además, Lo mejor sería utilizar herramientas como firewalls de aplicaciones web para monitorear y bloquear C.&mensajes C.

Implementar el privilegio mínimo

El concepto de privilegio mínimo implica que las aplicaciones, usuarios, sistemas, etc., debe restringirse a la permisos y acceso que necesitan para hacer su trabajo. Por lo tanto, usar el privilegio mínimo puede ayudar a limitar las acciones de un atacante con RAT.

¿Son ilegales los troyanos de acceso remoto??

Pozo, Sí, pero en realidad, No. Todo depende de cómo y para qué lo uses.. No es el programa en sí lo que hace que tales tareas sean ilegales.. es la implementacion. Puede probar y ejecutar si ha escrito un troyano de acceso remoto y tiene un laboratorio en casa.. Puede usarlo si tiene permiso por escrito de la otra parte.. Sin embargo, si usas la RAT maliciosamente, puede enfrentar algunos problemas legales. Así que, distinguir, Los profesionales utilizan el término. «herramientas de acceso remoto» para el acceso y control legítimos y «troyano de acceso remoto» por acceso y control ilegítimos.